“I just want to connect with you bros. That’s all I care about, because you bros’ support really means everything to me.”

PewDiePie

Secondo una veloce ricerca sul motore di ricerca per IoT, Shodan.io, in Italia ci sono oltre 3600 dispositivi accessibili da remoto sulla porta TCP/9100 quella comunemente dedicata al servizio PJL, Printer Job Language, delle stampanti.

Stampanti che sono sempre più sistemi informatici complessi, al pari di un qualsiasi PC, con tanto di memoria, processore, display. Non a caso, ormai molte sono vere e proprie ” multifunzione” autonome, collegate in Rete e, quindi, da proteggere adeguatamente perché potenzialmente vulnerabili.

A friendly Giraffe

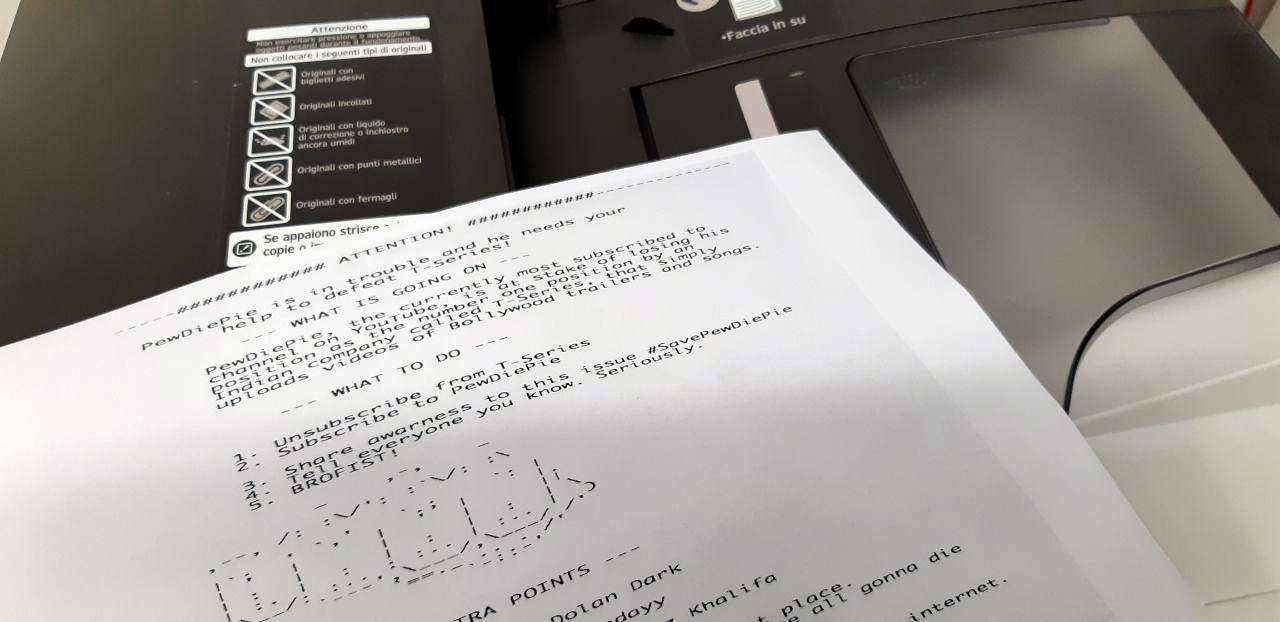

Avrete sentito sicuramente parlare che, pochi giorni fa, un burlone “friendly Giraffe” si è divertito ad attaccare oltre 5000 stampanti connesse in rete facendo loro stampare una pagina contenente uno scherzoso appello a sottoscrivere il canale di un certo PewDiePie, comico Youtuber, ricordando -in calce- che

Yoour printer is exposed to the internet — Please fix that. —

Una brutta abitudine

Lo ammetto, a distanza di anni ho difficoltà a capire per quale masochistica ragione c’è chi si ostina a collegare dispositivi sulla Rete pubblica. Al di là dei router e di poco altro, nessuno dei nostri dispositivi informatici dovrebbe avere un IP pubblico, meno che mai una stampante o una telecamera di sicurezza (di cui abbiamo già parlato in un precedente articolo). I motivi sono evidenti: lasciare aperta la porta a chiunque e sperare che “tanto chi vuoi che entri” non è più sufficiente, da anni.

PRET-a-printer

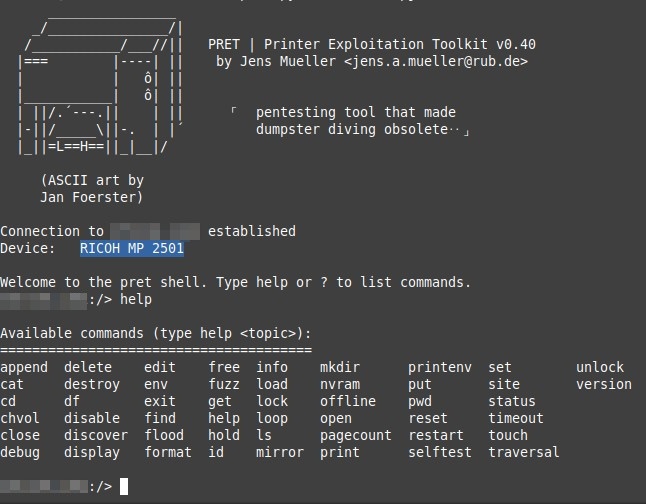

Per le stampanti, inoltre, la situazione si è fatta ancora più seria quando, nel 2017, la Ruhr University Bochum ha rilasciato su GitHub un tool chiamato PRET – Printer Exploitation Toolkit.

Con PRET è davvero semplice effettuare tutta una serie di operazioni di diagnostica e di pentesting sulle stampanti, dal download dei font all’elenco dei lavori alle impostazioni di sistema. Compreso, ovviamente, la possibilità di inviare in stampa un file o un testo.

Eseguendo PRET su una rete locale, senza argomenti, esso effettua una ricerca delle stampanti connesse usando le capacità di autodiscovery che ci semplificano tanto la vita (e la semplificano anche ai malintenzionati). In questo caso le stampanti sono numerose e viene pure fornito, a corredo dell’elenco (gli IP sono stati mascherati), da quanto tempo è accesa (uptime) e lo stato attuale.

Ovviamente è possibile connettersi indicando a PRET l’IP della stampante ed il protocollo che desideriamo testare: ps, pjl o pcl.

Una volta connessi, possiamo inviare alla stampante tutta una serie di comandi, alcuni innocui ma altri potenzialmente dannosi…

Potenzialmente, infatti, la memoria della stampante conserva i documenti che stampiamo, quindi un eventuale attaccante può ottenere copia di ciò che abbiamo mandato in stampa. Oppure, molto banalmente, può sfruttare le caratteristiche della stampante per attacchi di social engineering (“Sono della ditta XYS per l’assistenza alla Vostra Ricoh...”) per ottenere altre informazioni, come password o altro.

Don’t try this outside home !

“Non provatelo (PRET) fuori casa”, perché è bene ricordare che, anche se aperti sulla Rete, la connessione a sistemi informatici altrui, senza autorizzazione, è reato penalmente perseguibile, quindi bene riflettere due volte (anche tre…) prima di lanciarsi magari in qualche stupidata.

Tuttavia, ripeto, la prevenzione è l’arma migliore per evitare qualsiasi tipo di problema, compreso l’arrivare in ufficio e scoprire che, magari durante la notte, la stampante ha buttato fuori migliaia di strane stampe e il toner è ormai esaurito.

Nessuno è più al sicuro

Con l’avvento di motori di ricerca come Shodan.io, che costantemente monitorizzano la Rete alla ricerca di servizi aperti, nessuno è più al sicuro. E, in realtà, sulla Rete non lo si è mai stati, sin dagli albori, per svariati motivi: è del 1988 il primo worm, il Morris Worm, che sfruttando alcune falle riuscì a replicarsi in oltre 60.000 macchine causando gravi danni economici.

Inoltre, come più volte sottolineato, spesso i dispositivi non solo vengono collegati in Rete con IP pubblici ma neppure viene impostata una password sicura (e talvolta neanche una password…) o altre misure di sicurezza perché “non voglio scocciature” e “tanto chi vuoi che entri, non c’è niente di interessante !“: un po’ come per la mancanza dei backup, quando se ne capisce l’importanza spesso è già troppo tardi.

Nel settore della cybersecurity c’è un detto: “se non vuoi pagare per un professionista è perché non hai idea di quanto ti costerà un lavoro fatto male“.