TL;DR Pubblicato dal progetto Property of the People un documento di inizio 2021 dell’FBI che riassume le possibilità di accesso del bureau alle piattaforme di instant messaging più diffuse al mondo. A conferma che la scelta del mezzo di trasmissione deve essere adeguata alla tipologia e al valore del messaggio.

“Gli amici non spiano; la vera amicizia è anche privacy.”

Stephen King

Qualche giorno fa è stato pubblicato sul sito “Property of the People” (“The records of government are the property of the people. It’s time we reclaim them.” recita la tagline di @PropOTP) un documento “ufficiale” dell’FBI, frutto di un accesso “FOIA” (“Freedom of Information Act”, in sintesi la possibilità di richiede l’accesso a qualsiasi documento statale, da qualche tempo pratica disponibile anche in Italia) che dettaglia le possibilità di accesso del bureau agli strumenti di instant messaging più usati al mondo.

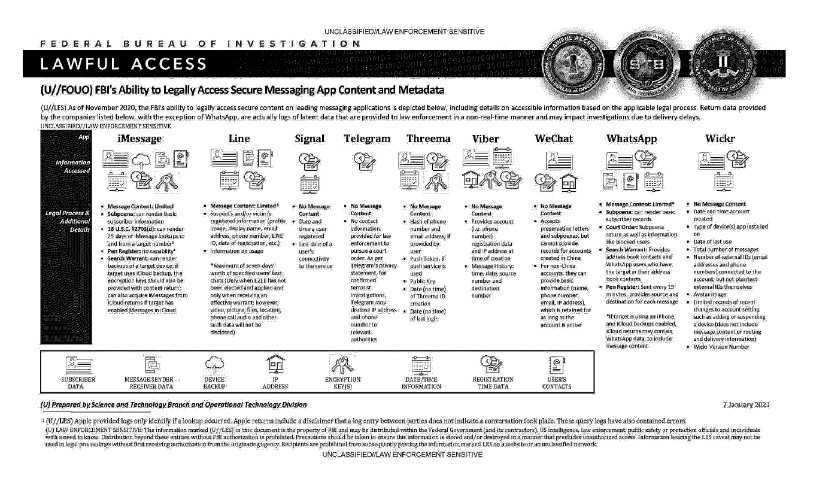

Il documento, datato 7 gennaio 2021, elenca le possibilità di accesso dell’FBI per le piattaforme iMessage, Line, Signal, Telegram, Threema, Viber, WeChat, WhatsApp e Wickr.

Alcune di queste sono molto usate anche in Italia, come WhatsApp, Telegram e Signal, che di recente ha avuto una forte crescita di utenti anche nel nostro paese.

Anche se ovviamente relativo al contesto statunitense, la tabella riepilogativa offre un interessante spaccato della situazione relativa alle possibilità di intercettazione delle nostre conversazioni riservate attraverso questi strumenti.

Giusto per precisare, se le conversazioni sono cifrate con sistemi di cifratura E2EE (End-to-End Encryption), è ragionevole presupporre che non siano intercettabili i contenuti dei messaggi. Tuttavia i metadati relativi ad esso, come data e ora di invio, dispositivo, destinatario, lunghezza… sono informazioni che possono aiutare le autorità a ricostruire le attività di eventuali sospettati (sulle funzionalità di cifratura dei sistemi di messaggistica rimando a questo eccellente articolo riepilogativo: Chat sicura: quali sono e come scegliere le migliori app per conversazioni private – Cybersecurity 360).

Subpoena (“mandato di comparizione”): è un’espressione di origine latina, usata nel diritto anglosassone, per designare il diritto di un organismo statuale (in genere un giudice) di costringere la testimonianza di un teste o la produzione di elementi di prova con l’avviso che il mancato rispetto comporta una sanzione.

18 U.S. Code § 2703 – “Required disclosure of customer communications or records” – Un ente governativo può richiedere la divulgazione da parte di un fornitore di servizi di comunicazione elettronica del contenuto di un filo o di una comunicazione elettronica, che è in archiviazione elettronica in un sistema di comunicazione elettronica per centottanta giorni o meno, solo a seguito di un mandato emesso utilizzando le procedure descritte nelle regole federali di procedura penale

| App | Informazioni recuperabili |

|---|---|

| Apple iMessage | – Contenuto del messaggio limitato; – Subpoena: può fornire le informazioni di base degli abbonati; – 18 USC §2703(d): può fornire 25 giorni di ricerche di iMessage e da un numero di destinazione; – Mandato di ricerca: può rendere i backup di un dispositivo di destinazione; se l’obiettivo utilizza il backup di iCloud, le chiavi di crittografia dovrebbero anche essere fornite con la restituzione del contenuto può anche acquisire iMessage da iCloud ritorna se l’obiettivo ha abilitato i messaggi in iCloud; |

| Line | – Contenuto del messaggio limitato; – Informazioni sulla registrazione del sospetto e/o della vittima (immagine del profilo, nome visualizzato, indirizzo email, numero di telefono, id della linea, data di registrazione, ecc.); – Informazioni sull’utilizzo; – Massimo di sette giorni di chat di testo degli utenti specificati (solo quando E2EE non è stato applicato e solo quando si riceve un mandato effettivo; tuttavia, video, immagini, file, posizione, audio delle telefonate e altri dati simili non saranno divulgati); |

| Signal | – Nessun contenuto del messaggio; – Data e ora di registrazione di un utente; – Ultima data di connettività di un utente al servizio; |

| Telegram | – Nessun contenuto del messaggio; – Nessuna informazione di contatto fornita per le forze dell’ordine per perseguire un ordine del tribunale. Come da dichiarazione sulla privacy di Telegram, per indagini terroristiche confermate, Telegram può rivelare l’IP e il numero di telefono alle autorità competenti; |

| Threema | – Nessun contenuto del messaggio; – Hash del numero di telefono e dell’indirizzo e-mail, se fornito dall’utente; – Il token, se viene usato il servizio push; – Chiave pubblica; – Data (senza ora) della creazione dell’ID Threema; – Data (senza ora) dell’ultimo accesso; |

| Viber | – Nessun contenuto del messaggio; – Fornisce i dati di registrazione dell’account (cioè il numero di telefono) e l’indirizzo IP al momento della creazione; – Cronologia dei messaggi: ora, data, numero di origine e numero di destinazione; |

| – Nessun contenuto del messaggio; – Accetta lettere di conservazione dell’account e mandati di comparizione, ma non può fornire record per gli account creati in Cina; – Per gli account non cinesi, possono fornire informazioni di base (nome, numero di telefono, email, indirizzo IP), che vengono conservate finché l’account è attivo; | |

| – Contenuto del messaggio limitato; – Subpoena: può rendere i record di base degli abbonati; – Ordine del tribunale: citazione in giudizio e informazioni come gli utenti bloccati; – Mandato di ricerca: fornisce i contatti della rubrica e gli utenti WhatsApp che hanno l’obiettivo nei loro contatti della rubrica; – Registro attività: inviato ogni 15 minuti, fornisce fonte e destinazione per ogni messaggio; – Se l’obiettivo sta usando un iPhone e i backup iCloud abilitati, il materiale iCloud può contenere dati WhatsApp, incluso il contenuto dei messaggi; | |

| Wickr | – Nessun contenuto del messaggio; – Data e ora di creazione dell’account; – Tipo di dispositivo(i) su cui l’app è stata installata; – Data dell’ultimo utilizzo; – Numero di messaggi; – Numero di ID esterni (indirizzi email e numeri di telefono) collegati all’account, ma non agli stessi ID esterni in chiaro; – Immagine dell’avatar; – Registrazioni limitate di modifiche recenti alle impostazioni dell’account, come l’aggiunta o la sospensione di un dispositivo (non include il contenuto dei messaggi o le informazioni di instradamento e consegna); – Numero di versione di Wickr; |

È difficile fare considerazioni in merito, se non che –ovviamente– le aziende statunitensi come Apple, WhatsApp e Wickr sono maggiormente soggette alla normativa USA, garantendo alle agenzie governative maggior accesso alle informazioni necessarie alle indagini in corso. Peraltro, questo documento arriva a pochi giorni da una inchiesta dell’EFF in merito all’accesso che le Forze di Polizia possono fare sui dispositivi mobili sfruttando gli strumenti di analisi forense (Podcast Episode: What Police Get When They Get Your Phone – EFF).

Se teniamo alla nostra privacy –e spero in tutta sincerità che sia così– gli aspetti di cui preoccuparsi sono molteplici e di varia natura. Al netto di possibili indagini per atti criminali, le possibilità che l’FBI sia interessata a intercettare i nostri messaggi della chat della scuola o della famiglia credo siano poche. Quindi, senza lasciarsi prendere da inutili e immotivate paranoie, le considerazioni su quale sia lo strumento più adeguato per una certa attività devono essere dettate sia dal tipo che dal grado di riservatezza che merita. Nonché dalla consapevolezza che la forza di un eventuale attacco sarà direttamente proporzionale al valore di quei dati.