TL;DR La ransomware gang Lockbit 2.0 colpisce le infrastrutture ICT dell’Azienda Sanitaria Provinciale di Messina, con la minaccia di pubblicare online tutti i dati esfiltrati nel caso non venisse pagato il riscatto.

Ancora una struttura sanitaria pubblica vittima della ransomware gang Lockbit 2.0, una delle più attive e prolifiche degli ultimi mesi.

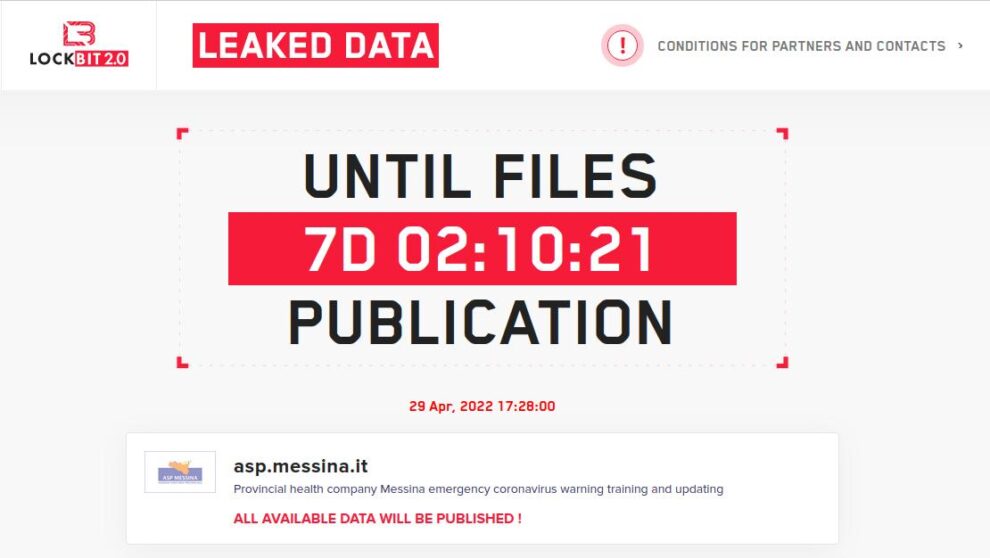

La notizia è di pochi giorni fa, quando sul sito della ransomware gang Lockbit 2.0, sul dark web, è comparso asp.messina.it nell’elenco delle vittime.

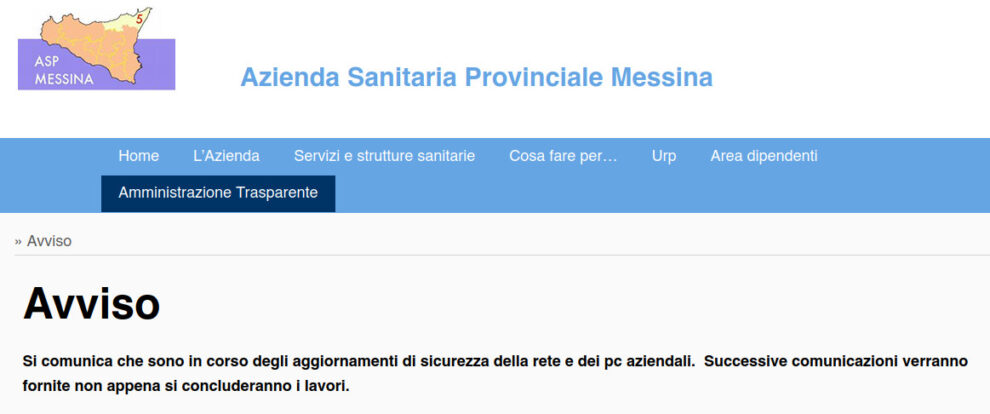

A dirla tutta, stando alle informazioni reperibili sugli articoli nella stampa di settore, già dal 15 aprile sul sito dell’Azienda Sanitaria Provinciale di Messina era comparso un avviso che lasciava sospettare qualche problema alla rete interna.

Non è stato necessario attendere molto: dopo qualche giorno, in genere necessario ai cybercriminali per prendere contatto con la vittima e tentare una prima estorsione, la pubblicazione sul sito web e la minaccia di rendere pubblici i dati esfiltrati, da venerdì 29 aprile 2022.

La notizia, diffusasi velocemente in Rete, non ha mancato di scatenare qualche commento in merito allo stato delle infrastrutture informatiche dell’ente siciliano.

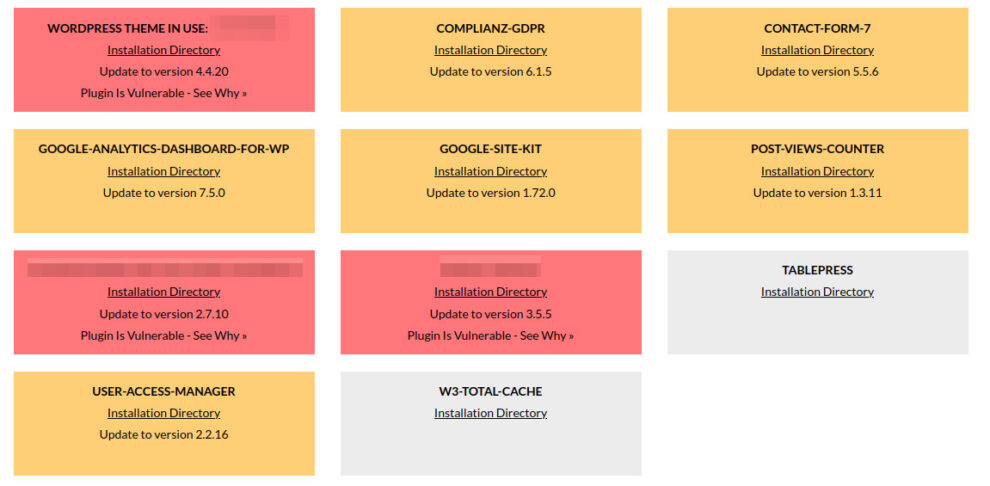

In particolare, è stato fatto notare come il sito web www.asp.messina.it, basato sul popolare CMS WordPress, non fosse aggiornato all’ultima versione (risulterebbe la 5.8.4, quando a oggi siamo alla 5.9.3). Oltre alla presenza di svariati plugin, anch’essi probabilmente non aggiornati, con diverse vulnerabilità note.

Per quanto sia faticoso farlo comprendere ai non addetti ai lavori, mantenere aggiornati i CMS e relativi plugin è un lavoro da dover fare in modo maniacale, poiché gli attaccanti sfruttano le vulnerabilità (note e meno note) per colpire i sistemi bersaglio. Sarebbe anche opportuno limitare l’esposizione d’informazioni relative alle versioni dei software installati, oltre a minimizzare l’uso al minimo indispensabile (per ridurre la superficie d’attacco). In gergo tecnico si chiama “hardening“.

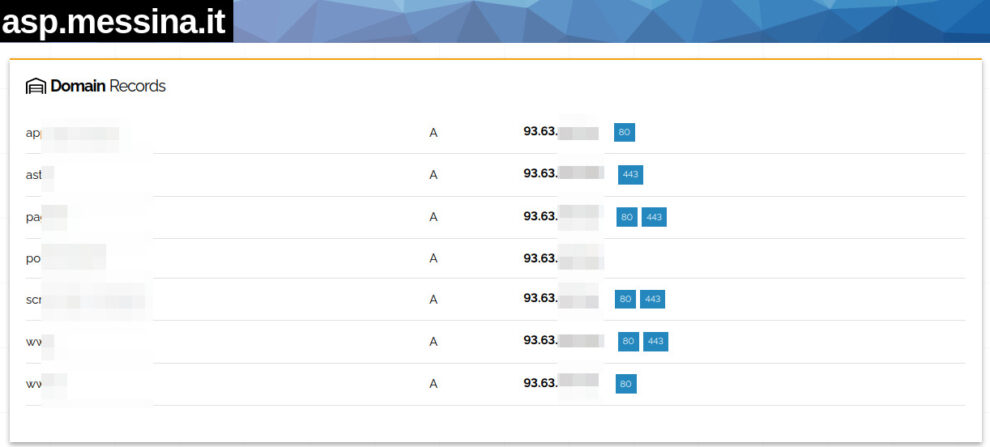

Notizie poco rassicuranti anche dagli sottodomini di asp.messina.it, alcuni dei quali vedono come server HTTP Apache 2.2.3 e l’esposizione in Rete di servizi web senza protezione SSL.

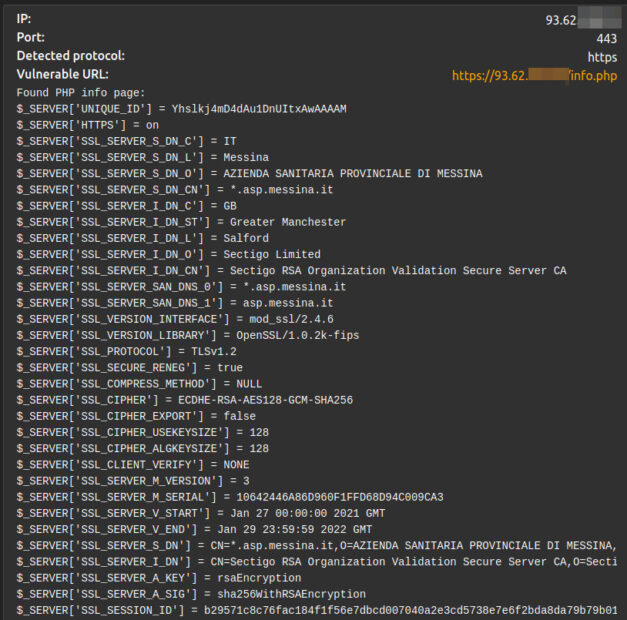

A questo si aggiunge –a quanto sembra– pure una passata incauta esposizione (a oggi non più attiva ma catturata, a fine gennaio 2022, dalle piattaforme del settore) di una pagina PHP con la funzione phpinfo(), che restituisce informazioni preziose sulla configurazione del server e relativi applicativi.

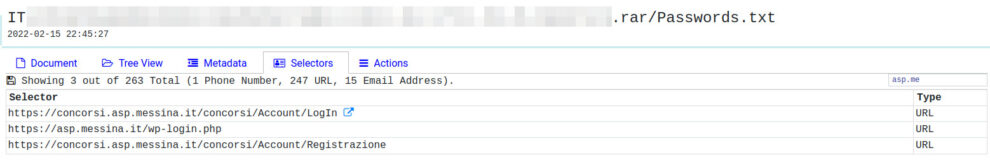

Ulteriore strumento d’indagine è la presenza di account compromessi utilizzando le fonti OSINT. Una delle piattaforme più interessanti per questo tipo di verifica è IntelligenceX, dal quale una veloce ricerca concentrata nell’anno 2022 ha restituito alcuni risultati interessanti in merito alla potenziale compromissione di account relativi all’asp.messina.it, di cui almeno uno sembrerebbe relativo a credenziali di amministrazione.

Tutte queste informazioni sono state recuperate in poche decine di minuti da strumenti online, senza effettuare una sola connessione alle infrastrutture ICT dell’azienda sanitaria messinese. Proprio a causa dell’enorme semplicità e disponibilità di strumenti di analisi e recon online, gratuiti e liberamente disponibili, la manutenzione costante (e una verifica continua) sia del perimetro che dei sistemi ICT della rete interna assume una importanza fondamentale.

Soprattutto quando, come per una PA che tratta i dati sanitari dei cittadini, il rischio è che informazioni delicate sullo stato di salute dei cittadini siciliani possano finire alla mercé di chiunque.