“Lo so, dovrei lavorare invece di cercare dei fessi da imbrogliare, ma non posso, perché nella vita ci sono più fessi che datori di lavoro.”

Totò, nel film Totòtruffa

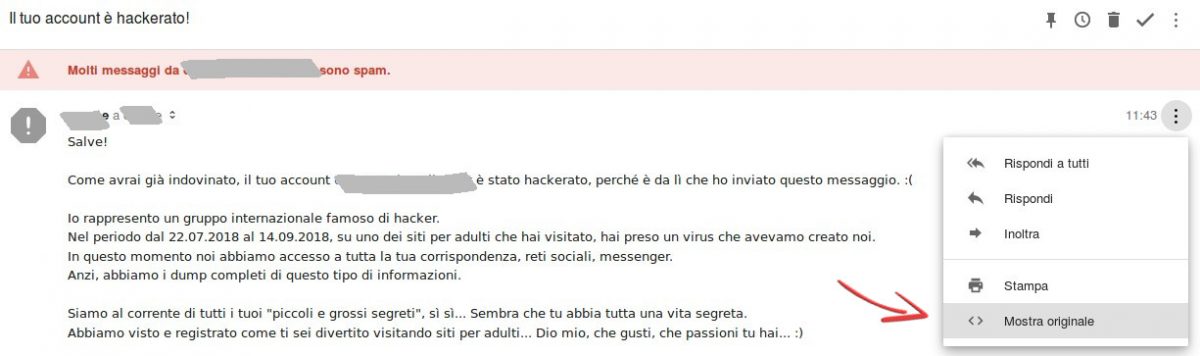

Svariati utenti stanno segnalando una nuova, ennesima, ondata di mail truffaldine sul tema dell’ormai “ricatto porno”, che riassumo velocemente così: “ho messo un virus su un sito porno e ti ho infettato il PC. Ho usato la tua webcam per riprenderti mentre facevi “le cosacce” ed ora mi devi dare 300$ in bitcoin altrimenti pubblico tutto !“

Esistono svariate versioni del medesimo ricatto. Da quella più sobria a quella invece più minacciosa, con tanto di “come vedi, ti ho hackerato il PC perché sto scrivendo dal tuo indirizzo”, giusto per tentare di convincere che la minaccia è reale.

Peccato che di reale non c’è un bel niente.

L’unica cosa reale è il borsellino bitcoin del truffatore, che al momento sta avendo comunque successo, visto che ha ricevuto già 2 transazioni per un totale di 0.10017331 bitcoin, equivalenti al momento a ben 545.58€.

Potrebbe anche essere una strategia del truffatore quella di mostrare un minimo di saldo nel suo borsellino, come a voler “certificare” la veridicità delle sue minacce. Oppure, semplicemente, certifica che qualcuno c’è cascato.

Sono svariati gli indizi che avrebbero dovuto, sin da una prima lettura, fatto dubitare della veridicità di una simile e-mail, ad iniziare dall’italiano un po’ sgrammaticato. Certo, non brutto come quello che siamo abituati a vedere e già questo potrebbe, in qualche modo, giustificare qualche credulone. Ma, a prescindere dalla correttezza sintattica o meno, sono anche altri gli indicatori che devono farci seriamente dubitare delle minacce indicate.

Controllare gli header della mail

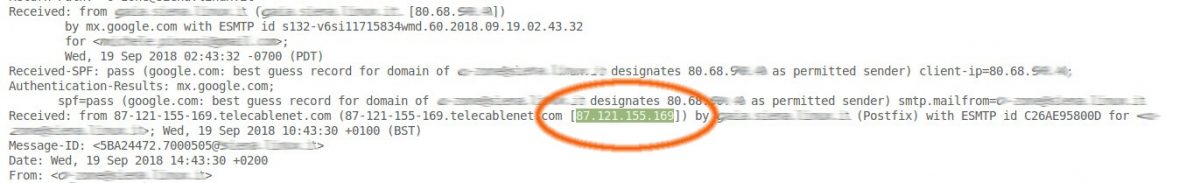

Nell’header della mail, ad esempio, sono contenute tutte le informazioni necessarie a capire da dove è arrivato un messaggio, compresi gli indirizzi IP del server originario.

In questo caso l’IP 87.121.155.169, che risulta essere il primo della catena di routing della e-mail incriminata, risulta essere attestato in Pazardzhik, ridente cittadina bulgara di 74mila abitanti. Probabilmente si tratta di una utenza residenziale del provider bulgaro telecablenet.

E’ chiaro, quindi, che non c’è stata alcuna violazione del proprio account di posta elettronica, anche se la mail sembra provenire proprio da noi stessi. Se mai, si può parlare di spoofing, ovvero un attacco informatico che cerca di ingannare un essere umano per fargli credere che la fonte di determinate informazioni sia attendibile, quando invece non lo è. Malintenzionati, ad esempio, possono utilizzare questa tecnica per inviarti mail che appaiono come provenienti da qualcuno di fidato (o da te stesso), in modo da spingerti a fornire dati sensibili o a cedere a ricatti, come in questo caso.

E’ possibile che qualcuno mandi e-mail a nome mio ?

In realtà non è così strano: il protocollo SMTP è stato progettato molti anni fa, quando il problema dello spam e della sicurezza non era così importante. E quindi permette di utilizzare mittenti arbitrari per l’invio di e-mail tecnicamente legittime che, come purtroppo accade, finiscono anche nelle nostre caselle e-mail.

Negli anni sono stati sviluppati molti sistemi di protezione, dai filtri antispam a tecniche di identificazione del mittente (come l’SPF) o certificazione dell’organizzazione che invia la mail (come il DKIM).

Capita tuttavia che qualche mail sfugga a questi sistemi di protezione, per le ragioni più svariate (gli spammers ed i criminali lavorano proprio per scoprire nuove tecniche di evasione), ed è quindi necessario diffidare da e-mail generiche o sospette, evitando sia di cedere a ricatti che cliccare sui link indicati.

Nella mail c’è la mia password !

Capita che in qualche versione di queste mail sia contenuta una tua password, inserita per rendere più credibile le minacce indicate. Purtroppo è possibile che la Vs password, o una delle password che utilizzate, sia finita in qualche data breach pubblicamente rilasciato in rete e che, quindi, sia facilmente identificabile da una ricerca su database specializzati attraverso la Vs e-mail (date un’occhiata al mio recente articolo su SpyCloud…).

Cosa devo fare ?

In questi casi, quando nella mail non ci sono elementi identificativi certi che possano far pensare ad una reale situazione di pericolo, è bene contrassegnare la mail come “spam” o cancellarla.

Se, invece, ci sono fondati sospetti di una reale minaccia, bene recarsi immediatamente dalle Forze dell’Ordine per sporgere regolare denuncia e tutelarsi in caso di violazione del proprio account, cambiando immediatamente la password e verificando –se disponibile– il log delle attività (su Google: myaccount.google.com). In ogni caso è buona pratica segnalare le eventuali violazioni anche all’ammistratore del sistema (webmaster) per le opportune valutazioni.

Posso difendermi ?

Come più volte ho scritto, l’unica difesa reale è farsi furbi ed adottare alcune fondamentali contromisure:

- non utilizzare la stessa password per più servizi online;

- non cliccare mai sui link delle e-mail sospette;

- analizzare le intestazioni delle e-mail che sembrano “lecite”;

- utilizzare sistemi di firma digitale, come PGP/GPG;

Spero di essere stato di aiuto a tutti coloro che, anche in questi giorni, stanno ricevendo queste mail minacciose nella propria casella e-mail.

Se avete domande, lasciate pure un commento qui sotto.