TL;DR Nelle ultime ore, alla notizia di un possibile attacco informatico ai danni dei sistemi ICT della RFI, sono state ingenuamente diffuse in Rete le credenziali per l’accesso alla chat riservata tra la ransomware gang Hive e la vittima.

A due giorni dalla pubblicazione in Gazzetta Ufficiale del DL 21 del 21 Marzo 2022 “Misure urgenti per contrastare gli effetti economici e umanitari della crisi ucraina.” che contiene, all’art. 29 “Rafforzamento della disciplina cyber” le ormai famose indicazioni per rimuovere le soluzioni WAF, antivirus ed EDR dai sistemi informatici della Pubblica Amministrazione

Al fine di prevenire pregiudizi alla sicurezza delle reti, dei sistemi informativi e dei servizi informatici [...] derivanti dal rischio che le aziende produttrici di prodotti e servizi tecnologici di sicurezza informatica legate alla Federazione Russa non siano in grado di fornire servizi e aggiornamenti ai propri prodotti

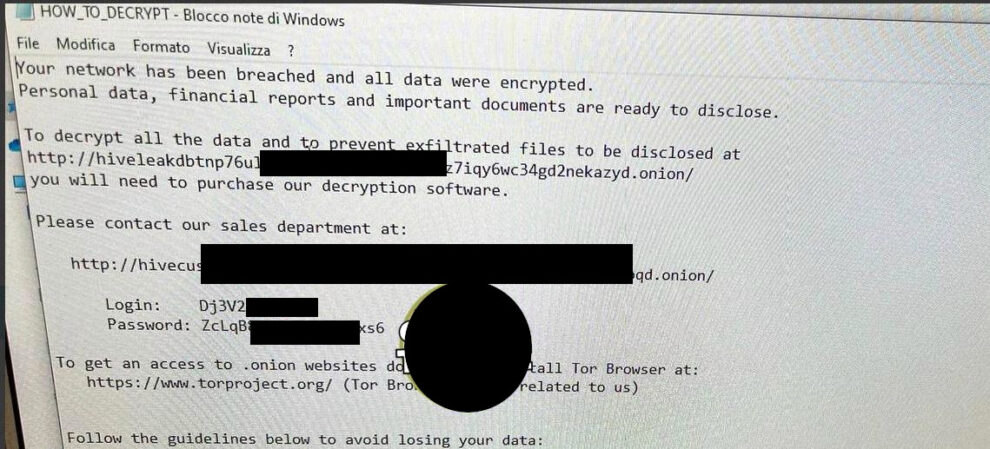

arriva, prima come rumors e poi con qualche certezza in più, la notizia che i sistemi informatici della RFI -Rete Ferroviaria Italiana– sarebbero stati attaccati da un ransomware.

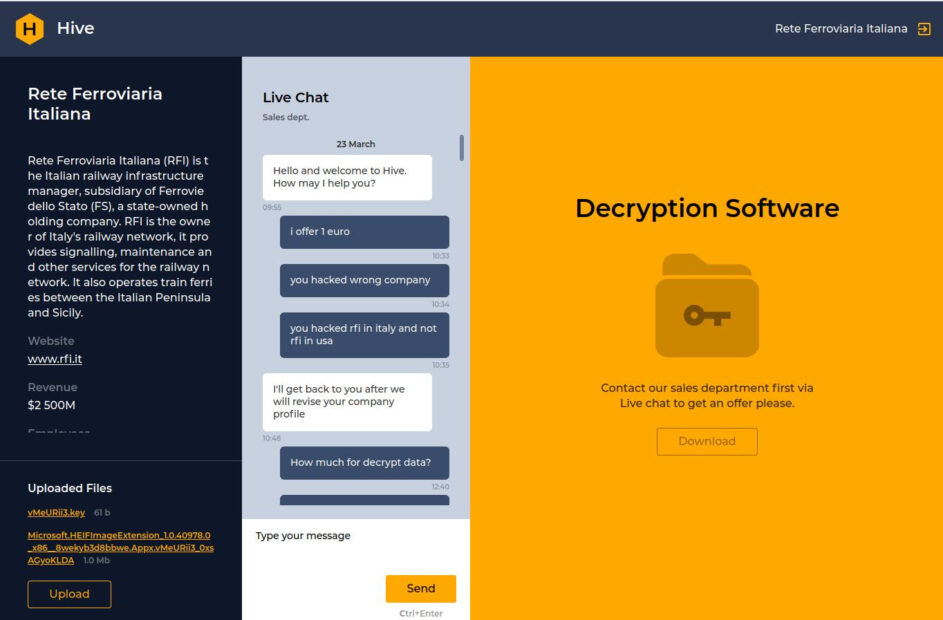

A dare una informazione completa e puntuale su alcuni inquietanti retroscena è RedHotCyber, con la pubblicazione dei contenuti della chat riservata del gruppo ransomware “Hive” con la vittima. O, meglio, con ignoti che, sfruttando le credenziali di accesso a questa chat, incautamente pubblicate in Rete (sembra che la foto della mail, contenente le credenziali, sia stata inizialmente pubblicata su un canale Twitch), si sono intromessi (?) nel canale dedicato alle trattative tra la vittima e la ransomware gang.

Le credenziali sono velocemente rimbalzate anche su canali Telegram, in chiaro, insieme ad alcuni screenshot della chat riservata che, in circostanze normali, sarebbe dovuta rimanere strettamente confidenziale.

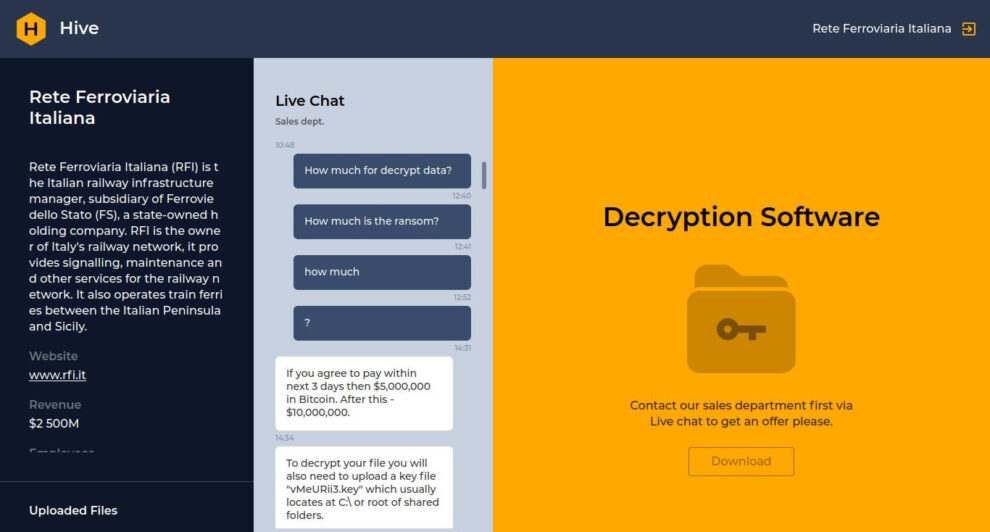

È diventato velocemente di pubblico dominio, quindi, anche l’entità del riscatto (5 milioni di dollari da pagare in BitCoin entro 3 giorni, altrimenti il riscatto sale a 10 milioni di $) e le modalità operative.

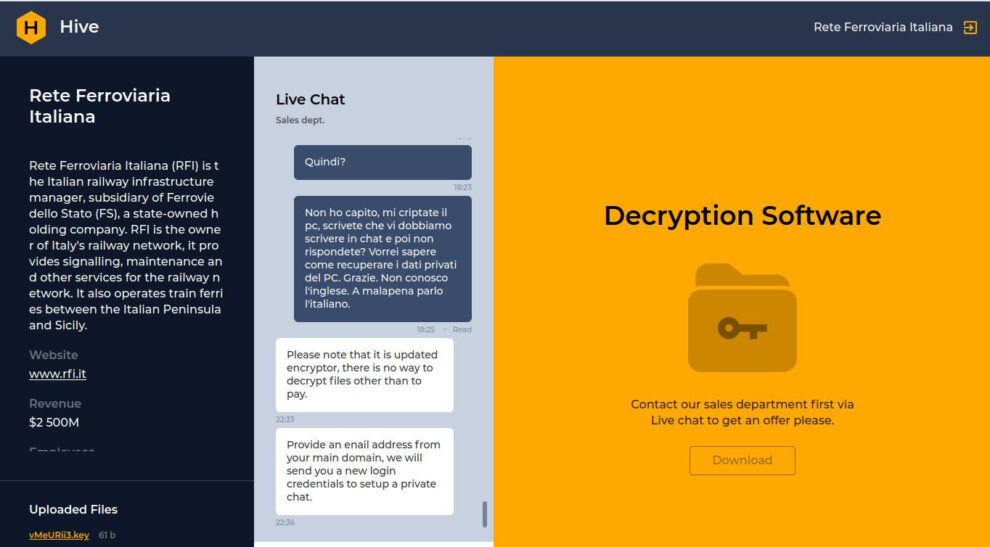

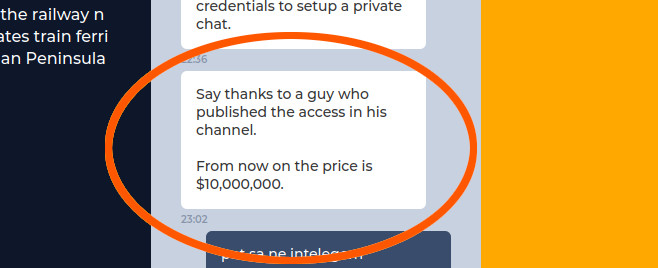

Il trolling sulla chat riservata si conclude alle 22:36, con due messaggi provenienti dallo staff di Hive che, mangiata la foglia, chiedono altri contatti per avviare un ulteriore canale riservato.

Il bello, però, arriva più o meno mezz’ora dopo, quando…

…alle 23:02, da parte di Hive: “Say thanks to a guy who published the access in his channel. From now on the price is $10,000,000.“. Il prezzo del riscatto, a prescindere che sia stato possibile e opportuno pagarlo, è salito a 10 milioni di dollari. Fine della storia.

Lasciando perdere le congetture sull’attacco a matrice politica o meno (anche se Hive è una ransomware gang di possibile origine russa -“possible russian-speaking[1]”-, non risulta essere uno state actor), quello che sorprende e spaventa sono le modalità con cui, in RFI, hanno gestito un incidente di questo tipo.

Non è neppure immaginabile che sia stato pubblicato in rete il messaggio con le credenziali di accesso all’area riservata, causando una fuga di notizie come quella accaduta oggi pomeriggio e rischiando di causare danni anche maggiori (compreso quelli reputazionali, ovviamente).

Sorprende non poco la leggerezza con cui sembra essere stato affrontato l’incidente, compresi gli aspetti comunicativi che, come uno staff di IRT dovrebbe ben sapere, rappresentano un aspetto importante dell’intera fase di mitigation. In particolare se a essere colpiti sono alcuni sistemi ICT di una azienda che gestisce una importante infrastruttura nazionale, come le Ferrovie.

Vedremo come le istituzioni preposte reagiranno a quanto accaduto, in particolare la neonata Agenzia Nazionale per la Cybersecurity, nella speranza che si arrivi presto alla definizione di procedure, con conseguenti verifiche, sui sistemi di sicurezza e protezione delle infrastrutture informatiche critiche italiane: diversificare le soluzioni antivirus sembrerebbe non essere sufficiente.

[1] Per qualche dettaglio tecnico in merito al ransomware Hive, segnalo “Hive Ransomware” a cura dello Department of Health and Human Service degli USA.