TL;DR L’Ucraina chiede a ICANN di sospendere i domini .ru e chiudere i server DNS in territorio russo, la ransomware gang Conti viene “bucata” e il codice sorgente del suo malware pubblicato in Rete, Twitter sospende l’account del un collettivo hacktivista @AgainstTheWest_

La cyber-controffensiva Ucraina passa anche per il Domain Name System mondiale e la risoluzione dei nomi a dominio, con la richiesta ufficiale a ICANN (datata 28 febbraio 2022) di revocare –temporaneamente o permanentemente– i domini di primo livello russi, contribuire alla revoca dei relativi certificati SSL e la chiusura dei server DNS radice nella Federazione Russa:

Dear mr. President and Chief Executive Officer, As a representative of Ukraine in GAC ICANN, I’m sending you this letter on behalf of the people of Ukraine, asking you to address an urgent need to introduce strict sanctions against the Russian Federation in the field of DNS regulation, in response to its acts of aggression towards Ukraine and its citizens. [...] Revoke, permanently or temporarily, the domains “.ru”, “.рф” and “.su”. This list is not exhaustive and may also include other domains issued in the Russian Federation. Contribute to the revoking for SSL certificates for the abovementioned domains. Shut down DNS root servers situated in the Russian Federation, namely: Saint Petersburg, RU (IPv4 199.7.83.42) Moscow, RU (IPv4 199.7.83.42, 3 instances) [...]

Per i non esperti, il DNS è quel sistema gerarchico che “traduce” i nomi a dominio in indirizzi IP, tecnologia necessaria per il funzionamento del Web e di gran parte delle applicazioni che vi gravitano attorno.

La gestione dei “root servers”, ovvero dei server radice per i domini di primo livello, e dell’allocazione degli indirizzi IP, è competenza di questo ente no-profit, a partecipazione pubblico-privata, l’ICANN –Internet Corporation for Assigned Names and Numbers–, che ha la funzione di salvaguardare la stabilità operativa di Internet, di promuovere la competizione a livello di mercato dei nomi a dominio, di garantire il più elevato livello di rappresentatività della comunità Internet, e di sviluppare politiche coerenti con il suo mandato tramite processi partecipati e consensuali.

L’ICANN , con una risoluzione approvata in data 1 marzo 2022, comunica tuttavia di voler restare neutrale:

It is crucial that the RIPE NCC remains neutral and does not take positions with regard to domestic political disputes, international conflicts or war.

sottolineando come il diritto di comunicare non debba essere compromesso da dispute politiche locali, conflitti internazionali o guerre.

The Executive Board of the RIPE NCC believes that the means to communicate should not be affected by domestic political disputes, international conflicts or war. This includes the provision of correctly registered Internet numbering resources.

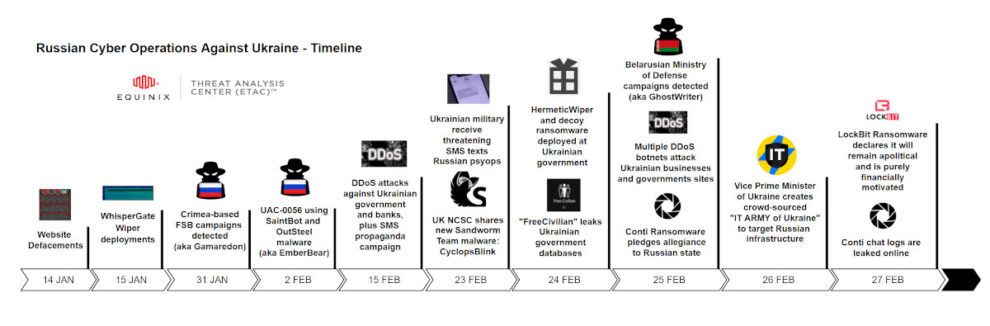

Nel frattempo, sono continuati gli attacchi cyber da entrambe le parti. È opportuno ricordare che la Russia aveva avviato la sua cyber-offensiva già da molte settimane prima dell’invasione, sia attraverso attacchi alle infrastrutture strategiche ucraine che con la diffusione di malware, come atto a distruggerne i sistemi informatici.

Un prospetto riepilogativo delle operazioni è stato pubblicato su GitHub in un repo dedicato alla cyberguerra russo-ucraina:

e, a proposito di Conti, proprio ieri (2 marzo) il gruppo ransomware che nel 2021 ha mietuto più vittime, ha subito un attacco con tanto di furto del codice sorgente del loro malware, pubblicato in rete:

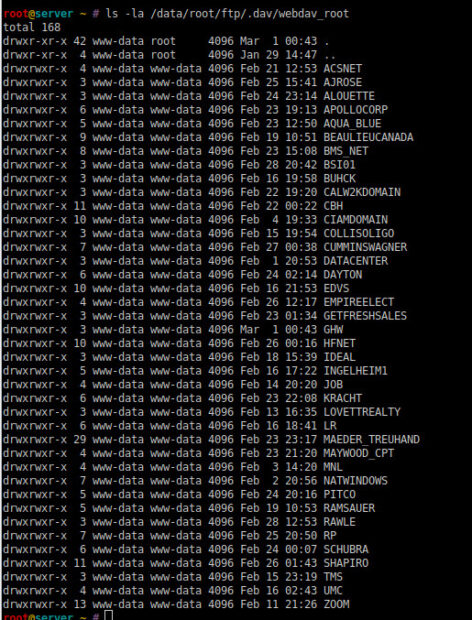

Nell’account Twitter di “conti leaks” anche la pubblicazione, tra vari screenshot di prova, di un elenco di directory in una condivisione webdav (un protocollo di condivisione via Rete), probabilmente contenente materiale relative alle vittime della ransomware gang.

Tuttavia questo non sembra averne fermato l’attività: anche oggi altre vittime, tra cui due realtà italiane, della gang. In ogni caso, la pubblicazione del codice sorgente potrebbe aiutare a sviluppare un tool di decrittazione, come già avvenuto per altri ransomware. Oppure no, perché la gang potrebbe cambiare algoritmo di cifratura in poche ore, invalidando qualsiasi tentativo (in ogni caso, l’esfiltrazione dei dati e il relativo rischio di pubblicazione rimane).

Peraltro, alcuni analisti hanno iniziato l’analisi delle chat esfiltrate dalla ransomware Conti e i risultati potrebbero rivelarsi interessanti, compreso scoprire chi ha pagato il riscatto e chi, invece, ha scelto di non piegarsi al ricatto.

Nel mentre, Twitter ha sospeso l’account del collettivo @AgainstTheWest_ che, analogamente a molti altri collettivi, tra cui Anonymous, perpetrava attacchi cyber ai danni delle infrastrutture ICT sovietiche. Sul loro canale Telegram hanno pubblicato questo annuncio (credits @Dario Fadda):

Per finire, anche oggi il CSIRT italiano ha diramato un ulteriore bollettino di allerta in merito ai nuovi malware sviluppati per colpire le infrastrutture ICT ucraine che, potenzialmente, potrebbero essere usati anche ai danni dei sistemi occidentali:

- IsaacWiper, malware di tipo “wiper”;

- HermeticWizard, malware il cui compito è distribuire i “wiper” su una rete locale tramite WMI e SMB;

- HermeticRansom, ransomware (scritto nel linguaggio Go).

Dal fronte cyber, per oggi, è tutto.

A voi la linea.