TL;DR Una nota barzelletta racconta che per sfuggire a una minaccia è necessario essere più veloci delle altre potenziali vittime. La necessità di un miglioramento continuo e costante della propria postura cyber per evitare di essere il prossimo spuntino per i “leoni digitali” che si aggirano per la “savana-Internet“.

Una nota barzelletta su un gruppo di esploratori nella savana racconta che, stando per essere inseguiti da un leone, nel mentre che uno sta mettendosi delle scarpette da corsa l’altro esclama, sorpreso: “che pensi di poter correre più veloce del leone?“, ottenendo in risposta che “no, è sufficiente che riesca a correre più veloce di te!“.

L’analogia è calzante in molti ambiti, soprattutto quello della sicurezza. Compresa, ovviamente, la sicurezza informatica. Esattamente come cercheremo di rendere la nostra casa abbastanza sicura o, quantomeno, più protetta di quelle che abbiamo intorno, anche la nostra rete e i sistemi ICT dovranno essere protette nel modo migliore possibile, soprattutto meglio degli altri “vicini” che, in un mondo globalizzato, significa cercare di far meglio di molti altri, sempre nella ragionevole consapevolezza di ciò che dobbiamo proteggere e dell’impatto che un attacco avrebbe sul nostro business.

A meno che non siate un bersaglio specifico e accuratemente selezionato dall’attaccante, i vostri sistemi ICT saranno essenzialmente colpiti dai tentativi di attacco “a strascico” che costantemente vengono effettuati su tutti i dispositivi esposti su Internet. Senza lasciarsi prendere dal panico, ormai sono centinaia ogni giorno e dipendono da diversi fattori, come ad esempio il “trend” delle vulnerabilità. Ad esempio, in questi giorni ho notato un aumento dei “probe” per il CVE-2021-21974 relativo ai server VMware ESXi esposti, anche se i dispositivi IoT vulnerabili e l’immancabile Apache Log4j sono ancora ben “rappresentati” nelle scansioni automatiche dei bot.

Per far capire ai profani, è come se un gruppo di persone passasse le giornate a bussare alle porte delle nostre case, prendendo nota se ci sono finestre aperte, se qualcuno risponde, CHI risponde… insomma, se nel mondo reale è una attività onerosa e complicata, sul web i bot che costantemente esplorano i meandri della Rete sono una realtà consolidata. Ne ho già parlato nell’articolo sui “79 secondi“ in cui un server appena connesso ed esposto in Rete riceve i suoi primi “probe“.

Per questo motivo chi pensa che “ma tanto a chi vuoi che interessi il mio server…” sta sbagliando totalmente approccio: non è necessario che qualcuno se ne interessi, poiché esistono strumenti automatici che se ne prenderanno “cura”, dopo pochi attimi.

Non appena un server verrà esposto in Rete, on-the-wild, ci sarà un bot che lo ispezionerà e se ci saranno delle vulnerabilità, è molto probabile che sarà quasi immediatamente sfruttata per scopi quasi mai leciti e di cui sarete Voi i primi responsabili.

Come fare, quindi?

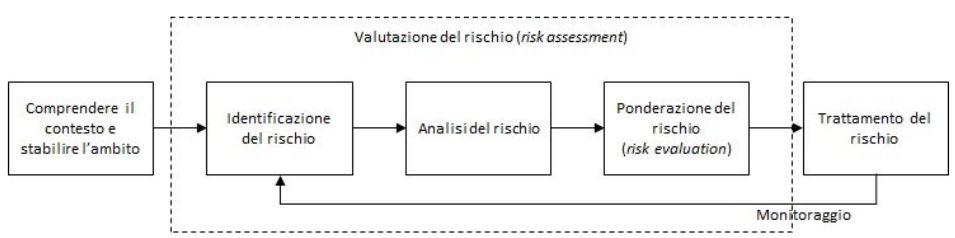

Ritornando alla barzelletta iniziale, è una continua competizione che richiede miglioramenti continui. Non è certo un caso se i framework di cybersecurity, incluso ISO 27001 e NIST, prevedono, secondo il modello PDCA (Plan-Do-Check-Act), azione continua per migliorare le proprie difese, nell’ottica di valutare i rischi e raggiungere le migliori condizioni di sicurezza cyber.

The condition where the protection and sustainability strategies for an organization’s critical assets and business processes are commensurate with the organization’s tolerance for risk.

Definizione di condizioni adeguate di sicurezza, Allen, 2005

Per definire le condizioni adeguate di sicurezza ci sono svariati criteri da considerare (da “How Much Security Is Enough?”, cisa.gov).

Per le caratteristiche dell’organizzazione:

- Dimensione (numero di sedi fisiche, dipendenti e clienti; livello di fatturato);

- Complessità (unità organizzative, prodotti, servizi, processi, sistemi, struttura – ad esempio, centralizzata o decentralizzata, rapporti di co-sourcing e outsourcing, partner esterni della catena di fornitura, nazionale e globale);

- Valore e criticità della proprietà intellettuale dell’organizzazione, in particolare delle informazioni memorizzate o trasmesse in forma digitale;

- Dipendenza dai sistemi informatici (comprese le applicazioni sicure) e da Internet per offrire prodotti e servizi ai clienti;

- Impatto dei tempi di inattività del sistema o dell’interruzione della connettività Internet sull’organizzazione;

- Impatto di errori di sistema, amministrativi o transazionali sull’organizzazione;

- Grado e velocità di cambiamento all’interno dell’organizzazione (espansioni, fusioni, acquisizioni, dismissioni, nuovi mercati, ecc.);

- Dipendenza da operazioni multinazionali;

- Piani per operazioni transnazionali (funzioni interne trasferite o esternalizzate in sedi offshore, espansione geografica in aree che rappresentano un aumento delle entrate);

- Aspettative degli stakeholder e degli azionisti in merito alla protezione del valore, della reputazione e del marchio dell’organizzazione;

Per le caratteristiche del settore di mercato:

- Potenziale impatto sulle infrastrutture nazionali, internazionali o critiche a seguito di interruzioni o guasti nei sistemi organizzativi;

- Livello di regolamentazione del settore in materia di sicurezza;

- Potenziale danno al marchio e alla reputazione derivante da un incidente di sicurezza divulgato pubblicamente o da una violazione della privacy dei clienti;

- Entità delle operazioni aziendali che dipendono da terzi (partner, appaltatori, fornitori, venditori) e connettività con reti di terzi;

- Capacità e probabilità dei clienti di passare rapidamente a un concorrente, in base alla capacità di quest’ultimo di offrire servizi più sicuri e affidabili;

- Grado di attività dell’organizzazione in un’area geograficamente o politicamente sensibile, dove potrebbe essere un probabile bersaglio di un attacco fisico o informatico dannoso;

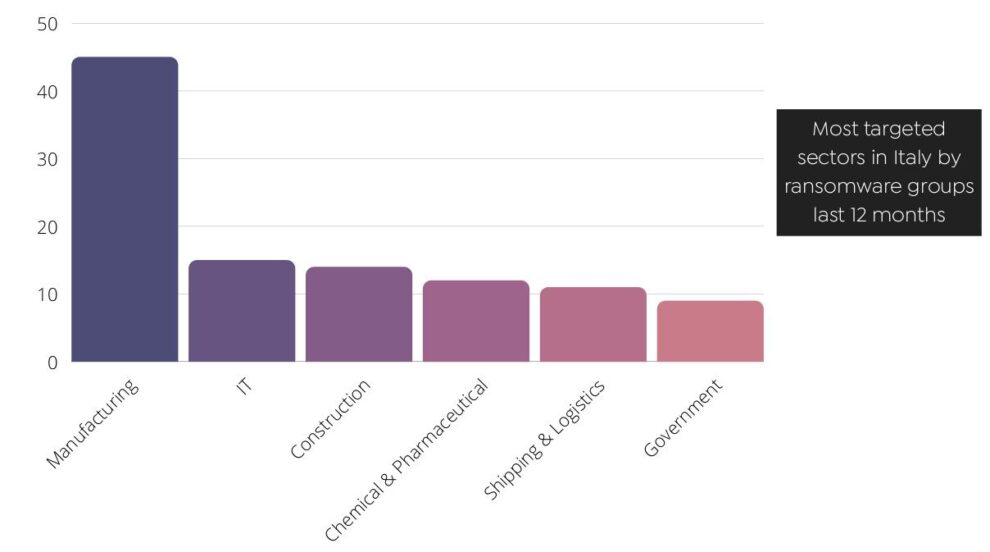

Come ho già avuto modo di affrontare in diversi articoli, la dimensione della realtà da difendere è importante. In Italia, vado a memoria, oltre il 90% delle realtà imprenditoriali sono PMI, Piccole-Medie Imprese, e questo purtroppo rappresenta un fattore critico per la sicurezza cyber delle risorse ICT: poche risorse economiche, scarsa consapevolezza, pochissima formazione.

Il risultato è che, come confermato da svariati report specialistici, l’Italia è uno dei paesi europei maggiormente colpiti dagli attacchi informatici, con danni stimati per milioni di euro.

Danni causati attraverso svariati vettori d’attacco, tra cui il phishing, la compromissione dei sistemi e degli accessi a causa di malware e/o infostealer, l’utilizzo di piattaforme vulnerabili. Il risultato sono il furto delle credenziali di accesso e dei dati, attacchi man-in-the-middle indirizzati al dirottamento dei pagamenti, compromissione dell’operatività e della reputazione causa ransomware.

Se pensare di fare totalmente a meno della rete per il proprio business è ormai impensabile, anche credere di poter gestire uno strumento così potente senza competenze e consapevolezza rischia di essere un pericoloso boomerang, dai costi non sempre sopportabili. Attenzione: se non avete ancora allacciato le scarpette da ginnastica, rischiate che il leone (digitale, per carità!) vi “divori”.