TL;DR L’attacco della ransomware gang RansomHouse ai sistemi di una rete di Comuni toscani ha permesso l’esfiltrazione di oltre 2TByte di dati, oltre al blocco di molti sistemi informatici delle vittime. L’ennesimo triste episodio di fragilità ICT della PA italiana.

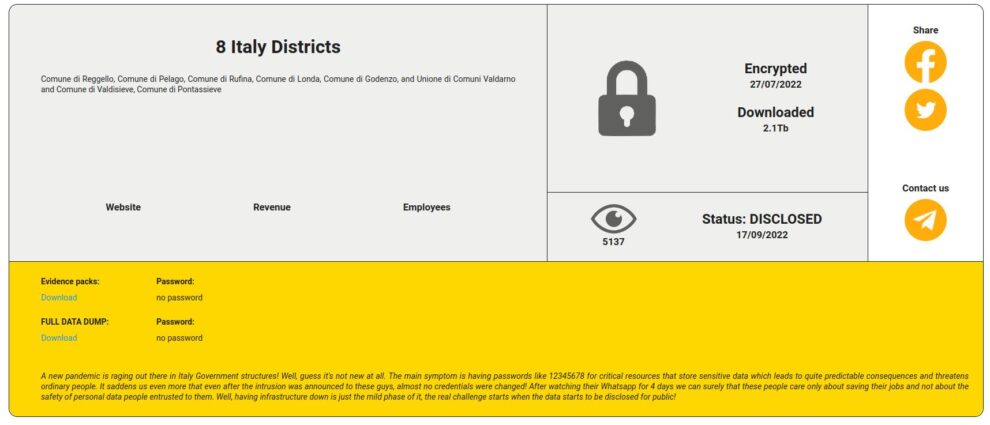

Otto amministrazioni locali toscane (Comune di Reggello, Comune di Pelago, Comune di Rufina, Comune di Londa, Comune di San Godenzo, Unione di Comuni Valdarno e Valdisieve, Comune di Pontassieve) risultano essere state colpite da un attacco ransomware da parte della gang RansomHouse, con l’esfiltrazione di oltre 2 TByte di dati.

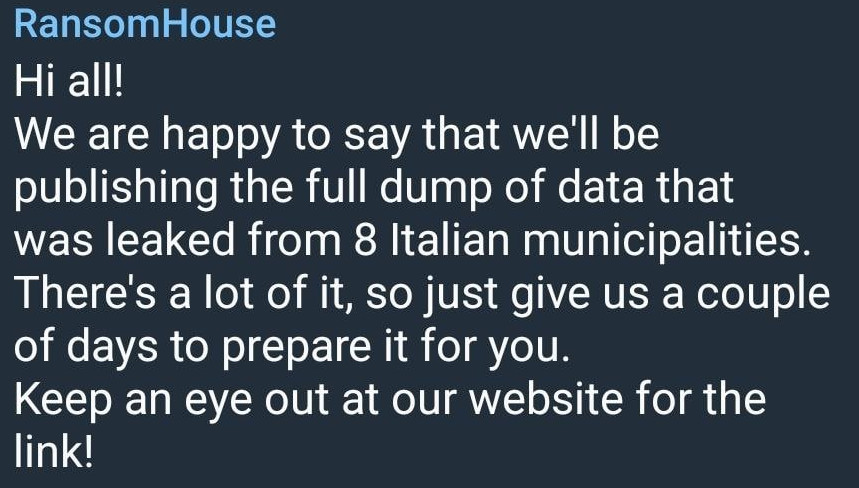

AGGIORNAMENTO 17.08.2022 – TUTTI I DATI SONO STATI PUBBLICATI

RansomHouse ha pubblicato sul darkweb tutti i dati esfiltrati dalle Amministrazione colpite.

Un duro colpo ai cittadini e agli Enti vittime dell’attacco, che a questo punto dovrebbero aver già messo in atto tutte le misure previste dalla normativa in caso di data breach. Chiunque, senza particolari competenze tecniche, può accedere ai dati riservati delle Amministrazioni colpite, dove si trovano informazioni personali anche sensibili dei cittadini, e usarli per compiere truffe o altri attacchi di tipo phishing, furto d’identità e whaling.

L’augurio è che questi incidenti siano di monito nei confronti della classe Politica, che deve –a mio modesto parere– prendere con maggiore serietà e attenzione il rischio cyber derivante dalla scarsità d’investimenti in personale e tecnologie nell’ambito ICT delle oltre 20.000 PA italiane.

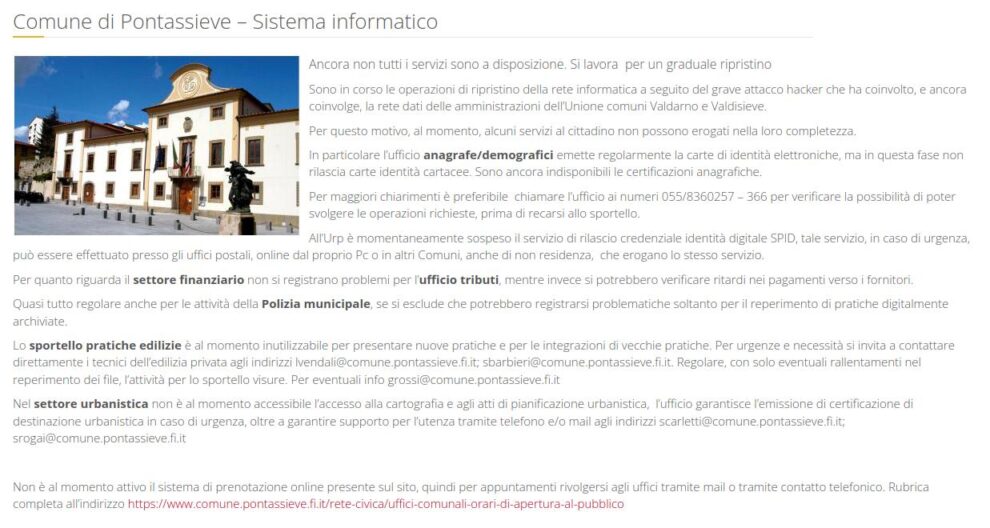

A distanza di qualche giorno dalla pubblicazione sul sito web della gang RansomHouse di un corposo sample dei dati esfiltrati e la rivendicazione dell’attacco, ad oggi solo alcuni di questi Comuni (Londa, San Godenzo, Pontassieve e l’Unione) ne han dato notizia sul loro sito web ufficiale.

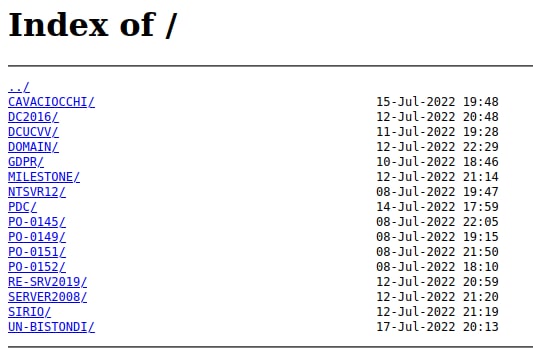

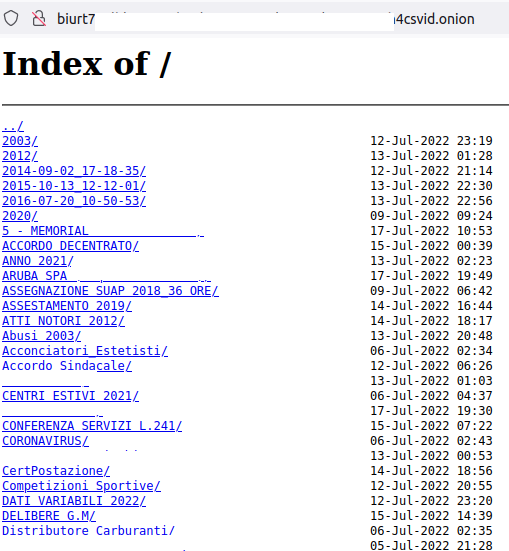

L’analisi del sample pubblicato dalla gang a testimonianza dell’avvenuta esfiltrazione, reso pubblicamente disponibile attraverso un sito sul dark web (raggiungibile via rete TOR), conferma la presenza di documentazione amministrativa relativa all’attività degli Enti locali colpiti, con la presenza di documenti d’identità e altre informazioni anche sensibili dei cittadini.

Non abbiamo, e forse non lo avremo mai, i dettagli su come questo attacco è stato effettuato e quale vettore di attacco abbiano utilizzato. Potrebbe essere stato il classico phishing, che ha aperto una breccia nel perimetro della Rete informatica, oppure una vulnerabilità in uno degli apparati perimetrali.

In ogni caso, uno sguardo ai siti web istituzionali degli Enti coinvolti rivela la presenza di vulnerabilità note e l’uso di piattaforme obsolete. Vediamo nel dettaglio cosa riporta l’analisi dei siti web:

- comune.pelago.fi.it

- www.comune.reggello.fi.it

- www.comune.londa.fi.it

- www.comune.pontassieve.fi.it

- www.uc-valdarnoevaldisieve.fi.it

- www.comune.san-godenzo.fi.it

- www.comune.rufina.fi.it

Il layout di questi siti web è praticamente identico e una veloce analisi con WhatWeb riporta l’uso del popolare CMS Drupal. Tutti questi siti web sono ospitati sul server con IP 159.213.236.225, ASN AS6882 “Rete Telematica Regionale Toscana”, dove Shodan riporta l’uso di una distribuzione Debian Linux con Apache 2.2.22, un prodotto giunto a fine vita nel dicembre 2017 e con molte vulnerabilità note ormai da anni.

Non è il caso di approfondire eventuali ulteriori potenziali vulnerabilità individuate dopo una rapida occhiata al server di cui sopra, per non aggravare una situazione già grave. Come testimoniato dai comunicati pubblicati sui siti istituzionali, infatti, l’attacco ha colpito l’operatività dei servizi erogati dagli Enti, con disagi che si ripercuotono sulla cittadinanza. Un vero e proprio data breach, sul quale presumibilmente indagheranno le autorità preposte anche per individuare eventuali responsabilità in merito alle “misure tecniche e organizzative” che, GDPR dixit, le Pubbliche Amministrazioni devono mettere in atto per proteggere i dati personali dei cittadini.

Non so se per scherno o per monito, ma dovrebbe comunque far riflettere l’incipit che i cybercriminali della gang RansomHouse hanno scritto sotto i dettagli dell’attacco:

A new pandemic is raging out there in Italy Government structures! Well, guess it’s not new at all. The main symptom is having passwords like 12345678 for critical resources that store sensitive data which leads to quite predictable consequences and threatens ordinary people. It saddens us even more that even after the intrusion was announced to these guys, almost no credentials were changed! After watching their Whatsapp for 4 days we can surely that these people care only about saving their jobs and not about the safety of personal data people entrusted to them. Well, having infrastructure down is just the mild phase of it, the real challenge starts when the data starts to be disclosed for public!

Personalmente non me la sento di addossare le responsabilità ai (pochi?) operatori ICT degli Enti coinvolti. Penso che vi sia una miopia diffusa da parte delle dirigenze delle PA italiane in merito alle infrastrutture informatiche, di cui abbiamo più volte parlato, testimoniato dai budget risicatissimi, scarso investimento in formazione e in personale, assenza di progettualità e programmazione, assenza di qualsiasi valorizzazione delle competenze.

Come più volte ho avuto modo di sottolineare, temo che il “muovere sul cloud” non risolverà affatto il problema né le criticità. Semplicemente, sposterà altrove –e in certi casi, aumenterà– le superfici di attacco. L’importante, come sempre, è che le responsabilità siano sempre di qualcun’altro.