aireplay-ng -0 1 -a [AP MAC] -c [Station MAC] ath0

La tecnica del WiFi Deauth è nota da oltre 12 anni, quando il white paper “Weaknesses in Wireless LAN Session Containment” di Joshua Wright evidenziò una potenziale falla, poi corretta con il protocollo WiFi IEEE 802.11w-2009, che introduce alcune importanti novità sulla sicurezza. Tuttavia tale protocollo non è ancora diffusamente implementato negli apparati di rete WiFi, che rimangono quindi vulnerabili all’attacco, facilmente realizzabile usando, ad esempio, la suite aircrack.

Nel dettaglio, è possibile de-associare qualsiasi client connesso ad un access-point, inviando un frame DEAUTH con il MAC Address del client da bloccare. Il blocco, ovviamente, dura il tempo dell’attacco: questa tecnica può essere usata per impedire comunicazioni wi-fi per un certo periodo di tempo oppure per bloccare access point non autorizati (rogue o fake AP) oppure per mettere in atto attacchi man-in-the-middle, forzando i client ad autenticarsi su un fake AP che si sostituisce a quello “ufficiale” (questa tecnica, piuttosto complicata, è spiegata nel wiki di aircrack-ng).

Nel dettaglio, è possibile de-associare qualsiasi client connesso ad un access-point, inviando un frame DEAUTH con il MAC Address del client da bloccare. Il blocco, ovviamente, dura il tempo dell’attacco: questa tecnica può essere usata per impedire comunicazioni wi-fi per un certo periodo di tempo oppure per bloccare access point non autorizati (rogue o fake AP) oppure per mettere in atto attacchi man-in-the-middle, forzando i client ad autenticarsi su un fake AP che si sostituisce a quello “ufficiale” (questa tecnica, piuttosto complicata, è spiegata nel wiki di aircrack-ng).

Come dicevo, si tratta di un attacco ormai piuttosto comune ed esistono addirittura app per Android in grado di realizzarlo (come WiFiKill). Tuttavia, negli ultimi tempi la sempre maggiore presenza e diffusione di dispositivi IoT ha reso questo tipo di attacco molto più facile e, quindi, dalle conseguenze preoccupanti.

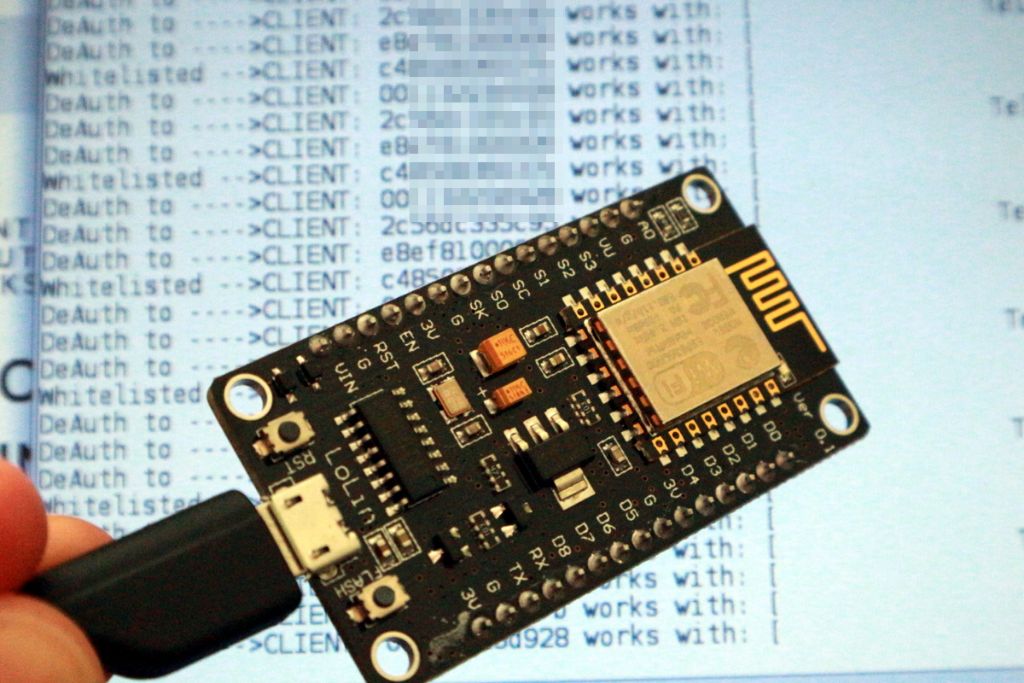

E’ infatti possibile predisporre, con pochissimi euro (meno di 5€), un dispositivo basato sul chip ESP8266 (come, ad esempio, una board NodeMcu V3 o una chiavetta USB ESP8266 ESP-07) e programmarlo (usando Arduino SDK) con un firmware già pronto come quello sviluppato da RandDruid – ESP 8266 DeAuth o, se vi piace l’idea di avere qualcosa di più completo, segnalo l’ottimo ESP 8266 DeAuther di spacehuhn (che però necessita di una board più capiente, con almeno 1MB di SPIFFS).

Gli ho provati entrambi, con successo: il primo è molto primitivo ma funzionale, totalmente automatizzato (basta alimentare la scheda). Il secondo invece è più una piattaforma di attacco che richiede, però, l’intervento diretto dell’operatore. Per entrambi i firmware, la console seriale restituisce il log di quanto sta accadendo:

A differenza di un jammer, che sfrutta un altro principio fisico, questo tipo di attacco è estremamente granulare e può essere tarato per impedire anche utilizzi non autorizzati, tanto da essere incluso anche in alcuni prodotti commerciali di fascia medio-alta.

Tuttavia, con un minimo di know-how e pochi euro, è possibile costruirsi il proprio WiFi-Killer da passeggio… 🙂