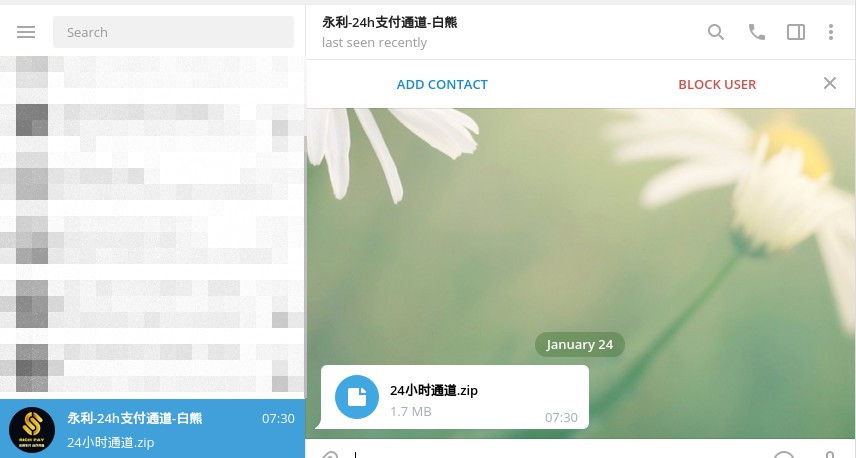

Stamani ho ricevuto via Telegram, dall’utente cinese “永利-24h支付通道-白熊” (“Wynn-24h Payment Channel-White Bear”), un file .zip da 1,7MB contenente, al suo interno, un file eseguibile .bat (in realtà è un .exe) malevolo.

Non avevo dubbi che si trattasse di un malware ma ho comunque voluto fare dellee verifiche, più per curiosità che altro, sia su VirusTotal (www.virustotal.com/gui/file/1ef7ae3509e71c3cd0904a7396831e6bd2c021f14dc5d4b2485a38ebefc3dd3d/) che analizzarlo su Joe Sandbox (www.joesandbox.com/analysis/588966).

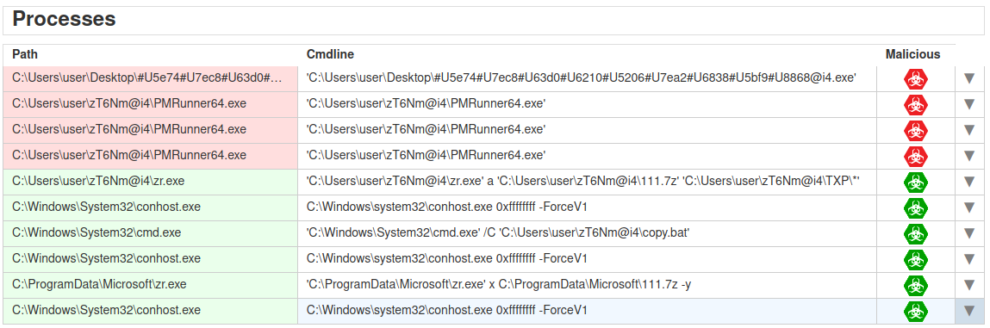

L’analisi sulla sandbox ha confermato che l’eseguibile, malevolo, lancia una serie di processi sull’host vittima, per eseguite tutta una serie di azioni sia di evasione (es. verifica di sandbox o presenza antivirus) che di diffusione (attraverso dispositivi rimuovibili o via Rete).

Degne di nota alcune connessioni verso host esterni, tra cui una diretta all’IP 110.92.66.246, localizzato a Hong Kong.

Potrebbe essere l’IP di “controllo” per il malware, da dove ricevere i comandi sulle azioni malevole da far eseguire dal PC compromesso (es. invio di spam, DDoS, esfiltrazione di dati…): una verifica su questo nodo non ha evidenziato niente di particolare e la porta 13527 (http://110.92.66[.]246:13527/) non sembra essere attiva.

Non ho purtroppo la necessaria competenza (e neanche il tempo) per procedere a una analisi più dettagliata (nel caso qualcuno fosse interessato, fornisco volentieri il sample) ma questo dimostra come anche gli instant messenger possono essere veicolo di attacco e di diffusione malware.

Occhi aperti, sempre!