TL;DR Pubblicato un preoccupante advisory in merito a una vulnerabilità critica (score CVSSv3 9.8) relativa a una potenziale RCE scatenata da un buffer overflow su un componte di parsing di ClamAV, popolarissimo motore antivirus utilizzato anche in molti prodotti commerciali.

L’advisory sul sito di Cisco Security è datato 15 febbraio 2023 e la descrizione del problema è decisamente preoccpante:

A vulnerability in the HFS+ partition file parser of ClamAV versions 1.0.0 and earlier, 0.105.1 and earlier, and 0.103.7 and earlier could allow an unauthenticated, remote attacker to execute arbitrary code.

I CVE rilasciati sarebbero due, con gravità differenti:

CVE-2023-20032: Fixed a possible remote code execution vulnerability in the HFS+ file parser. The issue affects versions 1.0.0 and earlier, 0.105.1 and earlier, and 0.103.7 and earlier. CVSSv3 score: 9.8

CVE-2023-20052: Fixed a possible remote information leak vulnerability in the DMG file parser. The issue affects versions 1.0.0 and earlier, 0.105.1 and earlier, and 0.103.7 and earlier. CVSSv3 score: 5.3

ClamAV è un popolarissimo motore antivirus open source, usato in molte piattaforme anche commerciali. HFS+ è un file system sviluppato da Apple. Anche i file DMG, usati come immagini del disco, sono di Apple Inc. In questo caso, però, la vulnerabilità non interessa i sistemi MacOS/Apple ma tutte le piattaforme che includono il motore antivirus ClamAV.

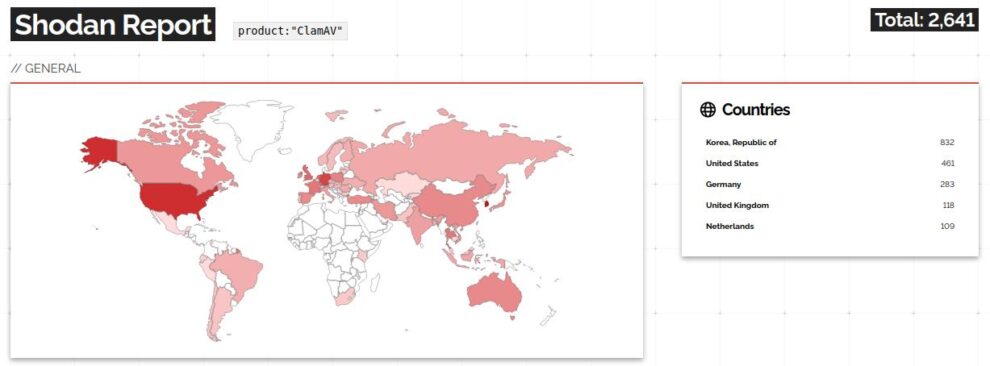

Sul blog di ClamAV è stata prontamente rilasciata una patch ma c’è da scommettere che, come per ESXi, non tutti si prenderanno la briga di installarle in fretta. E parliamo, come una veloce query sul popolare motore shodan.io ritorna, di oltre 2600 demoni ClamAV esposti in rete sulla porta 3310 (di cui circa 19 in Italia), oltre a tutti quelli (che sono sicuramente molti di più) inclusi nelle varie soluzioni commerciali e open source, come ad esempio server SMTP con Amavisd+SpamAssassin+ClamAV: essendo un RCE causato da un buffer overflow in un componente di parsing, a naso potrebbe diventare facilmente sfruttabile inviando una mail appositamente costruita.

In due parole per chi non è del settore, RCE sta per “Remote Code Execution“, ovvero una vulnerabilità che consente ad un attaccante di far eseguire del codice remoto sulla macchina bersaglio. Parliamo, in questo caso, di una RCE unauthenticated, ovvero che non necessita di autenticazione per poter essere sfruttata, rendendola quindi accessibile a chiunque. E’ una RCE causata da un buffer overflow, ovvero un errore di programmazione che consente, in certe condizioni, di “scavalcare” i normali e previsti limiti di memoria per andare a compromettere aree usate in altro modo.

Già in qualche chat del settore si inizia a parlare di qualcosa che ricorda i giorni di preoccupazione dovuti alla vulnerabilità log4j…

Al momento non ho notizia di alcun PoC (proof-of-concept, ovvero un pezzo di codice per verificare, o sfruttare, questa vulnerabilità) ma non è escluso che in qualche ambiente stiano già circolando e potrebbero essere sfruttati anche per inoculare malware nei sistemi vulnerabili.