TL;DR Il provvedimento di sequestro che la Procura di Padova sembra aver disposto nei confronti del dominio uzbeko dove sono memorizzati i documenti sottratti illegalmente dalla AULSS 6 Euganea, contenenti informazioni personali e riservate, tecnicamente parlando è pressoché inutile e non risolve l’enorme problema di lesione dei diritti e delle libertà degli interessati coinvolti nella violazione.

“Nulla è più ingiusto che far parti uguali fra disuguali.”

Lorenzo Milani

La vicenda che ha investito l’AULSS 6 Euganea, con la pubblicazione in rete di migliaia di file contenenti informazioni personali e riservate sull’azienda sanitaria veneta e molti suoi pazienti, ha ovviamente fatto i suoi passi anche sul piano giudiziario.

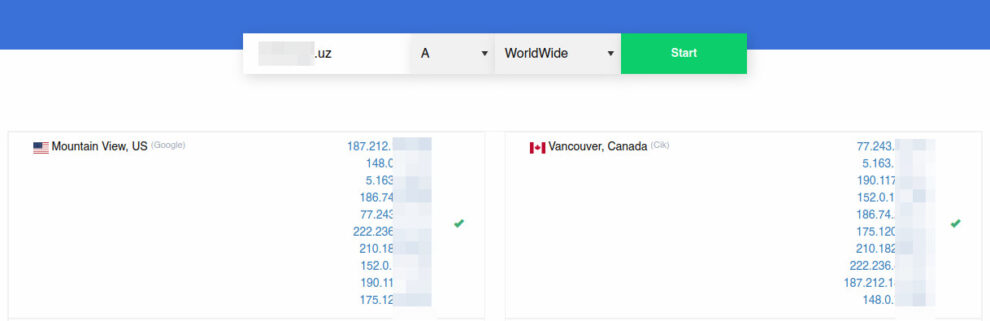

È notizia recente che la Procura di Padova ha disposto il “sequestro” del sito web che la gang LockBit 2.0 ha attivato, attraverso un nome a dominio uzbeco, sul clear web (quella parte del web raggiungibile attraverso un qualsiasi browser). Immagino che l’ordine di sequestro nasca dall’esigenza, condivisibile, di tutelare gli interessati i cui dati personali e sanitari sono alla mercé di chiunque, sulla Rete. Tuttavia, come lo screenshot qui sopra testimonia, i dati sottratti dalla gang LockBit 2.0 sono replicati e pubblicati anche su 9 mirror nel dark web (raggiungibili attraverso l’uso di un browser Tor).

Ma come avviene un sequestro di un sito web con estensione .uz, la cui risoluzione DNS ritorna un elenco di 10 IP di altrettanti server sparsi per il mondo?

Prima di spiegarvelo, e di farvi capire come sia una misura sostanzialmente inutile, due parole su cosa è il DNS –Domain Name System– e di come funziona.

La comunicazione su Internet avviene attraverso un protocollo che si chiama “IP”, Internet Protocol (qualcuno potrebbe far notare che sia TCP/IP…), che prevede l’uso di indirizzi univoci a 32-bit, rappresentati, per comodità, nella notazione decimale dei 4 byte. Ad esempio, il blog zerozone.it è ospitato su un server che ha IP 162.55.47.141. Quindi, in questo momento il vostro PC, che avrà un IP pubblico assegnato dal Vs provider Internet (se siete curiosi, cliccate qui per scoprire quale è), attraverso il browser, ha stabilito una connessione con l’IP 162.55.47.141 sulla porta TCP 443 (quella per l’HTTP sicuro, HTTPS).

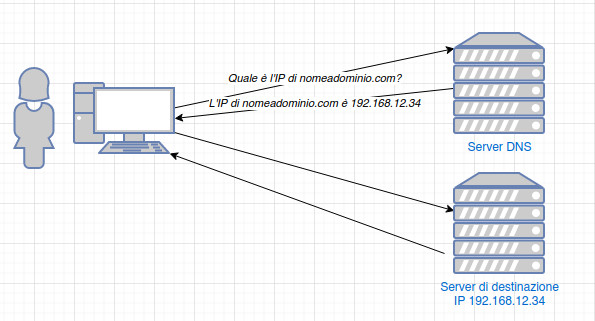

Chiaramente, è comprensibile come sia scomodo doversi ricordare l’indirizzo IP di ogni server a cui desideriamo collegarci. Per questo, ci viene in aiuto un sistema chiamato DNS che, in sostanza, è immaginabile come una sorta di elenco telefonico a cui, per ogni nome (in questo caso zerozone.it) è associato il rispettivo (o i rispettivi, possono essere anche più di uno…) IP. Il vostro PC, pertanto, prima di stabilire la connessione al mio server interrogherà un terzo sistema, chiamato server DNS, a cui chiederà: “qual’è l’IP del nome a dominio zerozone.it?” e, in questo caso, il server DNS risponderà qualcosa tipo “è 162.55.47.141!“. A quel punto, il vostro PC saprà l’indirizzo IP e potrà contattare il mio server, dove c’è il sito web zerozone.it. Questa operazione si chiama “risoluzione DNS” e, colloquialmente, potreste sentire due tecnici che si chiedono “come lo risolve zerozone.it?” e la risposta non potrà che essere “162.55.47.141!“.

Gli indirizzi IP sono di due tipi: pubblici e privati. Alcune classi (così si chiamano i “blocchi” di IP, più o meno ampi, individuati da una “maschera” indicata dopo lo / finale) sono riservate a uso esclusivamente interno, ovvero per le reti casalinghe o aziendali. Ad esempio, le classi 192.168.0.0/16, 172.16.0.0/16 e 10.0.0.0/8 sono riservate alle comunicazioni all’interno delle reti private. Una menzione particolare per la classe 127.0.0.0/8, che fa riferimento alla propria macchina locale.

I server DNS hanno una struttura gerarchica e ridondata. Sono dislocati in ogni parte del globo, poiché hanno una funzione essenziale per permettere il funzionamento di gran parte dei servizi Internet.

Senza dilungarmi troppo con dettagli tecnici non essenziali, basta sapere che praticamente ogni provider Internet ha i suoi server DNS, che invia –attraverso un protocollo chiamato DHCP– ai suoi clienti. Quindi, prendendo ad esempio Telecom Italia, i suoi server DNS sono 85.37.17.51 (primario) e 85.37.17.51 (secondario): i clienti TIM, ogni qualvolta vorranno visitare un certo sito web, interrogheranno questi server per conoscerne il rispettivo indirizzo IP.

Anche Google, come altri fornitori di servizi Internet, mettono a disposizione server DNS, talvolta pubblici e liberamente usabili. Tra i più conosciuti ci sono quelli di Google, 8.8.8.8 e 8.8.4.4, e quelli di CloudFlare, 1.1.1.1 e 1.0.0.1. In ogni caso, elenchi di server DNS pubblici potete trovarli facilmente con una qualsiasi ricerca in Rete.

Nelle Nazioni meno democratiche (penso ad alcuni Paesi dell’estremo oriente) potrebbero impedire ai loro cittadini l’uso di server DNS non “autorizzati” e fuori dal controllo governativo. Per fortuna, almeno allo stato attuale, in Europa non mi risultano filtri o blocchi all’uso dei servizi DNS: è un fattore non trascurabile, poiché –se lo immaginiamo come un elenco telefonico– parliamo della possibilità di raggiungere, o meno, i servizi Internet disponibili in Rete.

Tornando quindi alla questione iniziale, come avvengono questi “blocchi” disposti dalle autorità giudiziarie italiane? Beh, nell’unico modo attualmente possibile: chiedendo ai fornitori di servizi Internet italiani di far “risolvere” diversamente, spesso con 127.0.0.1 o verso un IP contenente la famosa schermata del “sito sottoposto a sequestro“.

Con questo sistema, chiunque utilizzi i server DNS dei provider raggiunti dal provvedimento non potrà ottenere l’IP del server a cui vorrebbe collegarsi, vanificandone il tentativo di connessione.

Chiaramente, basterà usare un server DNS non italiano (e quindi non soggetto alla giurisdizione italiana né ai provvedimenti dell’autorità giudiziaria) per effettuare la corretta risoluzione DNS e raggiungere, quindi, il servizio desiderato: una operazione che, a seconda delle capacità tecniche dell’utente, può richiedere tra i 30 secondi ai 5 minuti.

Esistono anche servizi online che effettuano la risoluzione di un nome a dominio e ritornano alcune informazioni, come l’IP, la geolocalizzazione, il provider e l’AS di riferimento: parliamo d’informazioni pubbliche, disponibili a tutti gratuitamente e liberamente.

Pur comprendendo, a questo punto, le legittime perplessità e dubbi di chi è meno esperto del funzionamento della Rete, vale la “sempreverde” regola che “qualunque cosa finisca su Internet, lì rimane“, per sempre. Le normative nazionali e internazionali difficilmente riescono a incidere in modo efficace nel caso di avversari particolarmente esperti e determinati, con adeguate risorse economiche.

La stessa individuazione dei server su rete TOR è estremamente difficile e complessa e anche i tentativi postumi di rimuovere, o bloccarne la fruizione con artifici più o meno efficaci, di contenuti pubblicati in Rete è difficilissima e spesso inefficace. Per questo anche la normativa Europea sulla protezione dei dati personali, il Regolamento 2016/679 “GDPR”, sottolinea con forza la necessità di proteggere adeguatamente i dati personali degli interessati da intrusioni non autorizzate. Con sanzioni importanti per i soggetti inadempienti, con l’obiettivo di stimolare l’adozione di contromisure preventive adeguate.

Purtroppo, non sempre questi aspetti vengono adeguatamente compresi. Almeno, non prima d’incidenti gravi come questi.