TL;DR Garantire ai ricercatori di cybersicurezza, o hacker etici, di poter comunicare agli interessati le falle di sicurezza nei loro sistemi senza rischiare azioni penali, la responsible disclosure, è uno strumento la sui importanza è già ampiamente riconosciuta. Il Governo Italiano, però, inizia a parlarne adesso con previsioni al 2025: possiamo permetterci questo ulteriore ritardo?

La responsible disclosure è il processo che consente ai ricercatori di cybersecurity di segnalare in modo sicuro le vulnerabilità individuate.

E’ vantaggioso per entrambi gli attori coinvolti: il ricercatore può segnalare senza timore di ripercussioni legali e l’azienda/istituzione è tutelata da un vincolo di riservatezza che le consente, senza far troppo chiasso, di risolvere il problema prima della sua pubblicazione.

Si differenzia dalla full disclosure per il tempo che intercorre (generalmente una media tra 90 e 120 giorni) dalla comunicazione della vulnerabilità al soggetto, permettendogli la correzione, e la divulgazione pubblica della stessa. Un gentlement agreement che consente davvero di migliorare la postura cyber delle realtà coinvolte, minimizzandone i rischi.

In Italia, al momento, al di là delle iniziative private soprattutto di grandi aziende e corporation (segnalo quelle di TIM, Fastweb, Ferrari, Ikea… ), non si hanno notizie di normative nazionali per introdurre questo strumento, anche nella PA, di cui in tutta onestà credo ce ne sarebbe un gran bisogno.

La questione è tornata alla ribalta in seguito a un post su LinkedIn di Roberto Beneduci, CEO di CoreTech, che racconta la testimonianza di un suo conoscente che -racconta- avendo individuato una falla in un sito web governativo, invia –da buon cittadino– una segnalazione al CSIRT nazionale. La (non confermata) risposta del CSIRT, che non tarda ad entrare nel circo mediatico dei social network (dal profilo di @sonoclaudio), sembrerebbe essere preoccupante:

Buongiorno,

nel ringraziare per la segnalazione, si richiede cortesemente di condividere ogni utile dettaglio tecnico relativo all’evento in parola.Ad ogni buon fine, si rappresenta altresì che la legislazione vigente ritiene penalmente rilevanti le attività di scansione ovvero analoghe invasive attività

condotte su sistemi informatici, ancorchè finalizzati al rilevamento di eventuali vulnerabilità, se non preliminarmente autorizzate dal soggetto

fisico/giuridico che ne sia titolato.Distinti saluti

La (non confermata) risposta del CSIRT è tecnicamente ineccepibile ma solleva ancora una volta un problema che limita, a mio parere, la sicurezza dei sistemi informatici in Italia.

Da un lato, infatti, il CSIRT sembra apprezzare la segnalazione, tanto da chiedere maggiori dettagli tecnici per individuare la problematica. Dall’altra, però, ricorda che tali azioni potrebbero facilmente configurarsi come penalmente rilevanti.

Chi, davanti al rischio di una querela in assenza di adeguate tutele normative, si azzarderà mai a segnalare una vulnerabilità?

Vulnerabilità che, è bene sottolinearlo, saranno individuate anche dai “cattivi” che non esiteranno ad usarle per i loro scopi cybercriminali. Vulnerabilità che, in un contesto più favorevole, sarebbero state individuate, segnalate, chiuse, impendendone utilizzi non autorizzati e dannosi.

A pochi giorni dalla dirompente novità messa in campo dal Governo Belga sull’hacking etico, questo episodio ci riporta alla tragica attualità del nostro Paese, dove una banale scansione di rete con nmap potrebbe potenzialmente condurti a doverne spiegare i motivi davanti al giudice (art 615-ter CP, “Accesso abusivo a sistema informatico o telematico”).

Eppure credo che non sarebbe così complicato introdurre strumenti normativi per migliorare la postura cyber delle aziende del Paese. Il Belgio ha introdotto una modalità molto innovativa e coraggiosa per la gestione dell’hacking etico, che sono convinto darà i suoi frutti.

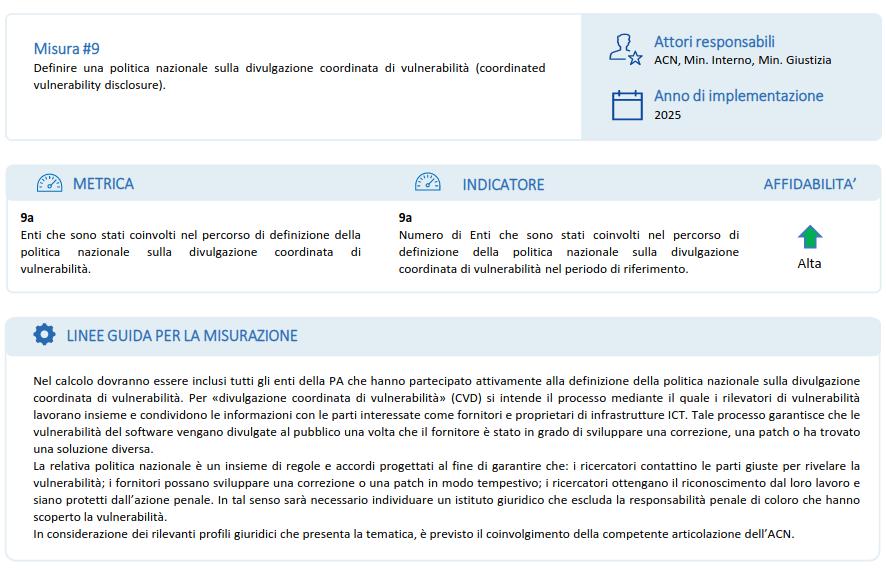

In Italia, ufficialmente, della “Divulgazione coordinata di vulnerabilità” ne parla la misura #9 del Manuale Operativo implementazione misura 82 dell’Agenzia Nazionale Cyber, da poco pubblicato, che però la prevede la definizione della stessa a livello giuridico a partire dal 2025: un ennesimo ritardo che, temo, non faccia molto bene alla postura cyber del nostro Paese, favorendo gli attori malevoli che hanno interesse a sfruttare le vulnerabilità dei sistemi ICT nazionali per i loro scopi criminali.

1 comment

Bellissimo articolo, come tuo stile Michele.