TL;DR Scegliere buone password è un requisito necessario ma non più sufficiente. La complessità delle infrastrutture e delle piattaforme richiede consapevolezza da parte dei gestori sulle misure tecniche e organizzative di protezione delle stesse, così come gli utenti devono essere formati sulle misure minime di cyber-hygiene, per la loro e altrui sicurezza.

All’indomani dell’attacco al “migliore gestore delle password con cassaforte, SSO e MFA“, LastPass, che ha coinvolto migliaia di clienti che si erano affidati a questo servizio per la protezione delle proprie credenziali (a proposito, se siete tra questi provvedete ad aggiornare immediatamente le credenziali lì memorizzate), è sempre più evidente che l’uso di password sicure è un requisito assolutamente necessario, ma decisamente non più sufficiente.

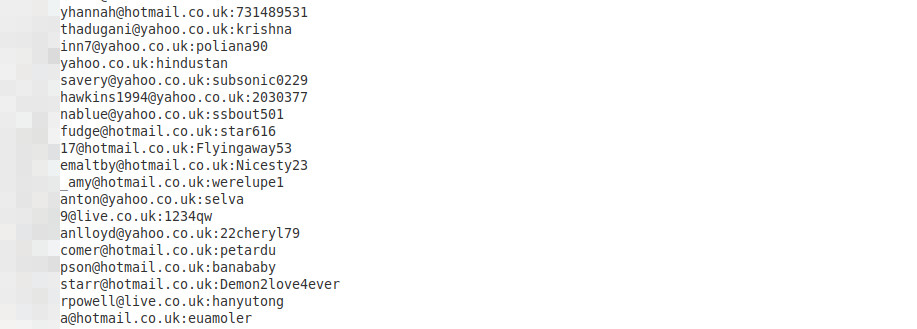

I “combo” di username e password che quotidianamente vengono pubblicate, insieme a data breach di migliaia di siti web, confermano l’importanza di affidarsi a piattaforme sicure, che fanno largo uso di cifratura per la protezione dei dati e delle credenziali, oltre ovviamente all’adottare strategie di difesa proattiva e migliorare la propria cyber-hygiene.

Personalmente uso tantissimo il password manager. Per ogni account che attivo, genero una credenziale casuale e unica, che poi memorizzo nel vault di KeePassXC, che conservo sul cloud, per poterlo usare su più dispositivi in contemporanea.

Dove possibile e supportato, attivo l’autenticazione a più fattori (MFA/2FA), così da limitare la possibilità che un eventuale breach delle credenziali possa garantire all’attaccante l’accesso al mio account.

Cerco anche di mantenere sotto controllo gli account attivati con i miei indirizzi mail, attraverso servizi come haveibeenpwned.com o monitor.firefox.com, così da rimanere informato se finisco coinvolto in qualche violazione “famosa”.

Importante anche evitare di installare “app” sospette o non strettamente necessarie, provenienti da fonti autorevli e certificate. Prediligo, quando possibile, applicazioni FOSS (gli utenti Android conoscono F-Droid?), ricordando come una buona parte degli attacchi può avvenire attraverso lo smartphone.

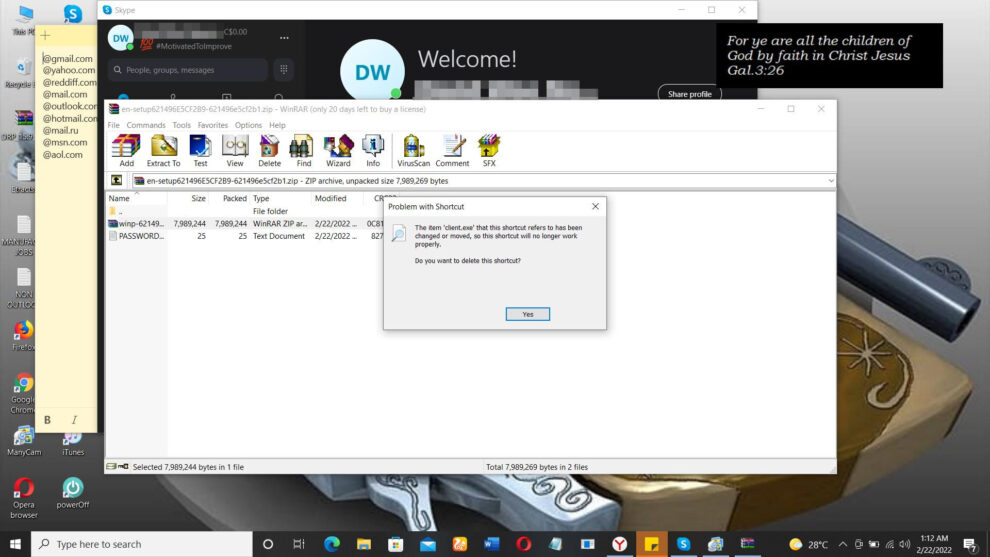

Analoga strategia per il software sul PC, anche se ormai da decenni uso quasi esclusivamente software open source: consiglio sempre di non installare mai, per alcun motivo, software “craccato” o shareware proveniente da fonti non attendibili e certificate. Meglio puntare su soluzioni FOSS, di cui ormai molte sono disponibili anche per MS Windows. Questo perché all’interno del software che scarichiamo da fonti non certificate possono nascondersi “sorpresine” non piacevoli, tra cui i famigerati “infostealer” che rubano le informazioni che abbiamo sul PC (oltre allo screenshot del desktop).

Il Regolamento Europeo 2016/679 “GDPR” pone in capo al Titolare del servizio la responsabilità di adottare misure tecniche e organizzative per proteggere i dati personali degli utenti. Un obbligo non sempre, purtroppo, rispettato, tanto che ancora oggi molte piattaforme sono violate grazie a scarse misure di protezione (e qui la Top10 di OWASP offre un interessante catalogo delle mancanze più comuni).

Oltre a queste, gli attacchi ransomware contribuiscono alla illecita diffusione di preziose informazioni personali riservate, anche queste spesso conservate in sistemi non adeguatamente protetti, che ledono i diritti e le libertà degli interessati. Abbiamo visto, in particolare con la diffusione dei dati esfiltrati da pubbliche amministrazioni o da realtà professionali che vi collaborano, quante informazioni personali anche sensibili (ad esempio referti medici, dati finanziari, fiscali, domande di sussidio…) vengono illecitamente diffuse pubblicamente.

Le conseguenze di un data breach possono essere terribili, soprattutto per chi vi si ritrova coinvolto senza volerlo.

Non è un caso se la recentissima approvazione della Direttiva Europea 2022/2555 “NIS2” “relativa a misure per un livello comune elevato di cibersicurezza nell’Unione“ allarga il perimetro cyber nazionale, includendo aziende di settori strategici, piattaforme digitali e le pubbliche amministrazioni, ricordando inoltre che:

La consapevolezza in materia di cibersicurezza e l’igiene informatica sono essenziali per migliorare il livello di cibersicurezza all’interno dell’Unione, in particolare alla luce del crescente numero di dispositivi connessi sempre più utilizzati negli attacchi informatici. È opportuno adoperarsi per migliorare la consapevolezza generale dei rischi connessi a tali dispositivi; al contempo, valutazioni a livello di Unione potrebbero contribuire a garantire una comprensione comune di tali rischi nel mercato interno.

considerando 50, Direttiva Europea 2022/2555 “NIS2”

Uno degli errori più comuni è quello di pensare che “tanto chi vuoi che mi attacchi!“, quando ormai il cybercrimine ha ampiamente dimostrato che nessuno è al sicuro, perché chiunque, per quanto piccolo e insignificante, può diventare attore protagonista (spesso a sua insaputa!) di truffe e crimini cyber.

Chiunque abbia a che fare, sia per lavoro che per svago, con sistemi informatici dovrebbe avere una adeguata formazione sui rischi, le buone pratiche e le misure di difesa minime per limitare al massimo il rischio di un incidente informatico.

Purtroppo, come abbiamo visto anche quest’anno, non è così.