“Chi è veramente esperto nell’arte della guerra sa vincere l’esercito nemico

senza dare battaglia, prendere le sue città senza assieparle,

e rovesciarne lo Stato senza operazioni prolungate.”

Sun Tzu

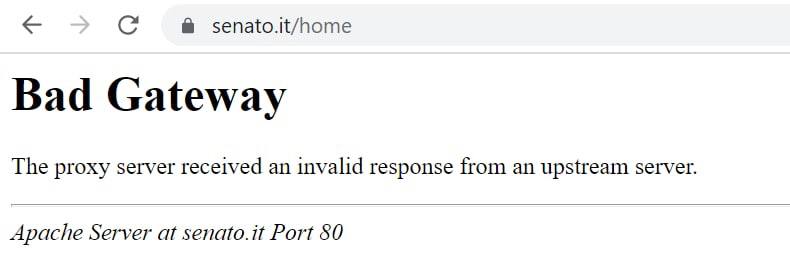

TL;DR Importanti attacchi DDOS, rivendicati dal gruppo filo-russo Killnet, ai portali di diversi Enti, Aziende e Istituzioni europee, tra cui senato.it, difesa.it e altri portali di Enti Pubblici italiani. Colpito, a quanto pare, anche il sistema di votazione online dell’Eurovision Contest in questi giorni a Torino.

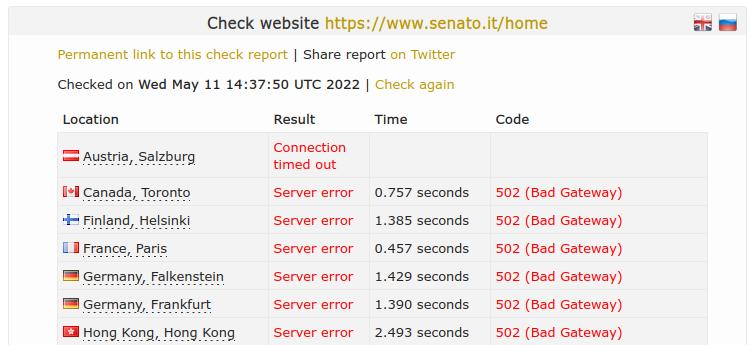

Rivendicato da Killnet, gruppo hacker filo-russo, l’attacco DDOS che oggi ha colpito svariati obiettivi in diversi Paesi d’Europa, Italia compresa, non è passato inosservato: down alcuni siti web istituzionali importanti, come senato.it e difesa.it, rimasti inaccessibili per diverso tempo.

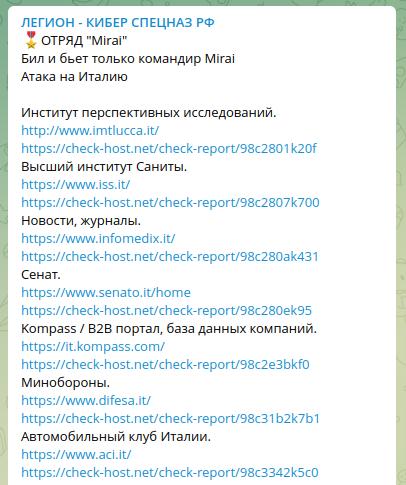

“Squadra “Mirai”, Batti e sconfiggi solo il comandante Mirai, Attacco all’Italia” dice il messaggio, con l’elenco dei siti web colpiti:

- http://www.imtlucca.it

- https://www.iss.it

- https://www.infomedix.it

- https://www.senato.it

- https://it.kompass.com

- https://www.difesa.it

- https://www.aci.it

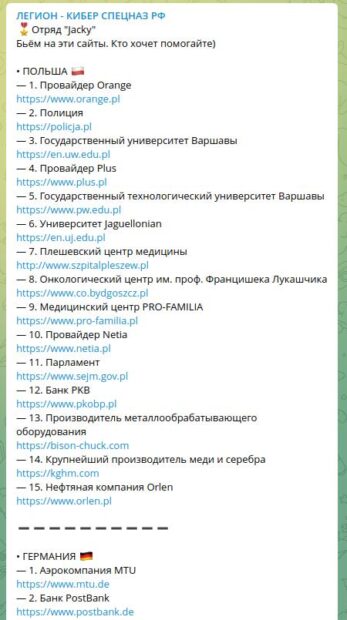

a seguire, un ulteriore messaggio della squadra “Jacky” (“Squadra Jacky. Visita a questi siti. Chi vuole aiutare“) che avrebbe colpito bersagli polacchi e tedeschi.

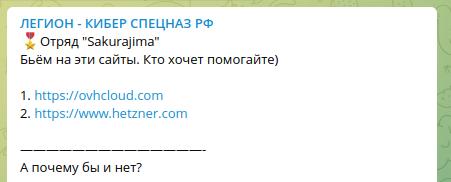

In tarda serata ulteriore squadra “Sakurajima” (Squadra Sakurajima. Visita a questi siti. Chi vuole aiutare) per colpire due noti provider europei di servizi Internet, OVH e Hetzner.

L’elenco è velocemente rimbalzato su diversi canali Telegram, insieme alle “prove” (il report del portale di verifica siti web check-host.net) dell’avvenuto down.

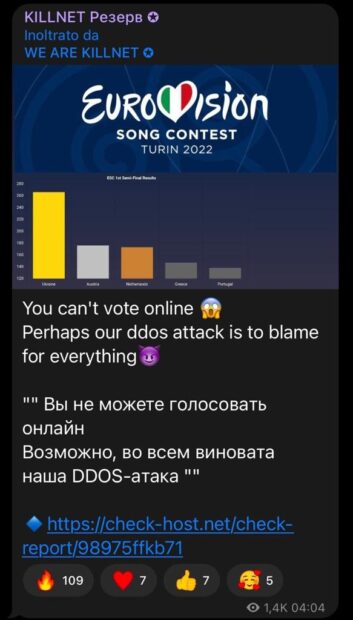

Durante la serata è arrivata anche la notizia di un attacco al sistema di voto dell’Eurovision Song Contest, in scena a Torino proprio in questi giorni, sempre da parte del gruppo “Killnet”.

Ma cos’è un attacco DDOS? DDOS è un acronimo per Distribuited Denial Of Service, ovvero un attacco di negazione del servizio distribuito, che mira a colpire la vittima rendendo indisponibile il suo sito web/applicazione on-line.

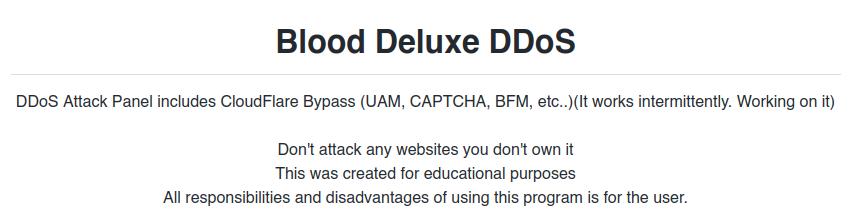

Esistono svariate tecniche per riuscirci e, in questo caso, sembra sia stato utilizzato un tool liberamente disponibile on-line su GitHub, Blood, che include al suo interno anche tecniche di bypass per alcune delle soluzioni anti-DDOS più diffuse, come CloudFlare.

Tecnicamente, ogni qualvolta decidiamo di visitare una pagina web dal nostro browser, il server di destinazione (es. senato.it, per restare in tema) alloca delle risorse per rispondere alle nostre richieste. Ogni server è dimensionato, in termini di CPU, memoria, disco… per rispondere a un certo numero di richieste, generalmente stabilito secondo la popolarità dei siti web ospitati.

Immaginiamo, per fare una analogia, una normale birreria in cui viene usato in media un boccale per ogni cliente e, non appena il cliente ha bevuto la sua birra ed esce, il boccale viene lavato e torna disponibile. La birreria ha a disposizione 100 boccali. Cosa accadrebbe se, improvvisamente, 1.000 clienti entrassero contemporaneamente e pretendessero una birra? Forse, la birreria non riuscirebbe a soddisfare le richieste ed eventuali ulteriori clienti rimarrebbero a bocca asciutta. In un attacco DDOS accade più o meno la stessa cosa: si lancia un tam-tam tra diverse postazioni di attacco (“clienti“) e si colpisce tutti insieme il medesimo obiettivo (“si entra tutti insieme in un locale“). Il risultato sarà quello di esaurire le risorse del server vittima e causare il blocco del servizio.

È un attacco tecnicamente piuttosto semplice, quanto efficace, poiché le contromisure non sono sempre efficaci e facili da attuare. Inoltre, la forza –e la probabilità di riuscita– dell’attacco dipende essenzialmente dal numero di soldati che si riescono a mettere in gioco. Soldati talvolta anche inconsapevoli di esserlo, come ad esempio sistemi informatici compromessi da botnet, al servizio dei cybercriminali, talvolta noleggiabili anche per poche centinaia di dollari.

L’attacco ha subito avuto una grande eco mediatica, complice l’importanza dei bersagli colpiti (e talvolta affondati). A ulteriore dimostrazione di come sia necessario, più che mai, agire anche sul piano del cyberwarfare, operazioni di guerra in ambito cyber: era prevedibile aspettarsi attacchi da parte della Russia (anche se la paternità di certe operazioni è sempre difficile da stabilire con assoluta certezza) e probabilmente non sarà né il primo né l’ultimo.

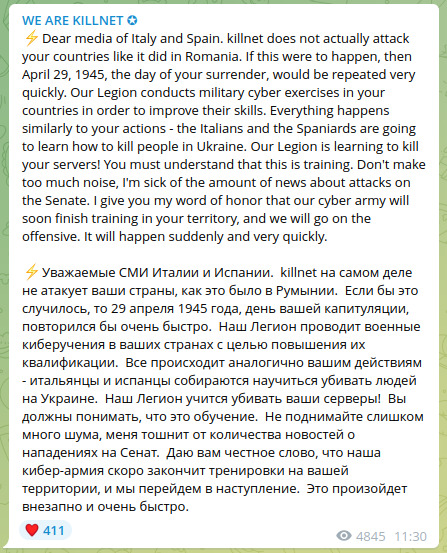

Durante la mattinata del 12 Maggio 2022, nei canali Telegram riconducibili al gruppo Killnet, inizia a circolare un messaggio particolare. Forse infastiditi dalla eco mediatica data dalla stampa nostrana, il gruppo conferma che l’attacco è stato perpetrato da un loro sotto-gruppo affiliato, Legion, che sta conducendo “esercizi militari […] per migliorare le loro capacità“, invitando a non fare “troppo rumore“, e che “quando la nostra armata cyber completerà le esercitazioni, scateneremo la reale offensiva. Avverrà improvvisamente e velocemente“.

Insomma, una minaccia esplicita e preoccupante, visto l’esito nefasto delle loro “esercitazioni” sulle nostre infrastrutture nazionali!

A tal proposito, a quanto risulta da alcune fonti stampa, lo Stato Maggiore della Difesa ha diramato un comunicato stampa ufficiale in cui smentisce l’attacco, dichiarando che la mancata operatività del sito difesa.it è dovuta ad attività di manutenzione programmata.

«In riferimento alla notizia circolata circa l’impossibilità di raggiungere il sito internet www.difesa.it, lo Stato Maggiore Difesa precisa che la stessa è dovuta ad attività di manutenzione da tempo pianificata, in atto sul sito».

Non voglio mettere in dubbio le affermazioni dello Stato Maggiore della Difesa, anche se oggettivamente la tempistica è sospetta (manutenzione programmata mentre è in corso un attacco DDOS?). Forse è solo una coincidenza, chissà!

In ogni caso, un po’ sorprende è che a essere colpiti con successo possano essere portali istituzionali di una certa rilevanza. Non è proprio una gran bella figura per le Istituzioni Pubbliche del nostro Paese, che dovrebbero, anche nella loro “faccia” pubblica (il sito web), riuscire a resistere a questi attacchi. Chissà se la neonata Agenzia Cybersecurity Nazionale Italiana saprà supportare gli Enti pubblici nel costruire migliori strategie di difesa e resilienza.

Per chiudere, sarà poi una coincidenza che l’attacco arriva proprio mentre a Roma, in questi giorni, si tiene la Cybertech Europe Conference?